IPSec VPN Nedir?

IPSec noktadan noktaya bir vpn tüneli oluşturur. Genelde çok şubeli yapılarda şubelerle merkez ofisi ya da datacenter’ları eriştirmekte kullanılır.

Öncelikle IPSec bir protokol değil bir teknolojidir, IP Protokolünün Güvenliği anlamına gelir. Genel ağ sisteminde IP Protokolünün güvenli taşınımını sağlayan altyapıdır şeklinde de tanımlanabilir.

IPSec bir protokoller ve algoritmalar topluluğudur.

IPSec kullanımı için sağlanması gereken 4 farklı şart vardır.

Confidentiality/Gizlilik:

Data’nın yetkisiz erişimlerden korunması gerekmektedir. Dışarıdan biri datayı okuyamamalıdır. Bunu sağlamak için kriptografi algoritmaları ile datayı şifrelemek gerekmektedir. Yani data bir şubeden merkeze iletilirken bir kriptografi algoritması ile şifrelenmesi gerekmektedir. Bu şekilde dataya erişim sağlayabilen bir saldırgan, şifreli veriyi okuyamayacaktır. Bu şekilde gizlilik sağlanmış olur. Bu şifreleme işlemini bazı protokoller kendi içlerinde gerçekleştirirler; HTTPS için manuel olarak kriptografi algoritması seçilmez fakat IPSec teknolojisi için kriptografiyi gerçekleştirecek algoritmanın kurulum esnasında seçilmesi gerekmektedir. DES, 3DES, AES, SEAL başlıca kriptografi algoritmalarıdır. IPSec yapılan cihazın desteklediği ölçüde bunlar arasından seçimi yapılır.

Integrity/Bütünlük:

Data’yı iletildiği haliyle korumayı amaçlar. Data Merkezden çıkarken bulunduğu halini yolda koruyabilsin ve şubeye aynı haliyle iletilebilsin istenir. İletim esnasında bir saldırgan tarafından veri ele geçirilirse ve saldırgan paket içeriğinde değişiklik yaparsa, iletildiği cihazda paketi drop etmesi yöntemi ile bütünlük korunur. Bunu sağlayan hash fonksiyonlarıdır. Hash fonksiyonları bir kriptografi algoritması değildir. Bir dosya veya mesajı, yani data’yı bir fonksiyona sokarak çıktı olarak belirli bit sayısında karakterlere dönüştürür. Data’da 1 karakterlik değişiklik bile gerçekleştirilirse, bu hash fonksiyonun çıktısı da değişecektir. Bu hash fonksiyonları aracılığı ile veri bütünlüğü sağlanacaktır. MD5, SHA hash algoritmalarından bazılarıdır.

Authentication/Kimlik Denetimi:

Merkezden gelen paket gerçekten merkezden mi geliyor kontrolünün yapılabilmesi gerekmektedir. Örneğin ben Zehra Taşkoparan’ım diyorum ve bunu kanıtlayabilecek TC Kimlik numarasına sahibim. Herkes Zehra Taşkoparan’ım diyebilir fakat bunu kanıtlayabilecek bilgiye sadece ben sahibim. IPSec kurulurken iki nokta için de kim olduğunu kanıtlayacak bir kimlik denetimi mekanizmasına ihtiyaç duyulmaktadır. Bu 2 yolla sağlanabilir; RSA ve Pre-Shared Key. RSA sertifikaya bağlı bir kimlik denetimi sağlar. PSK yani Pre-Shared Key ise iki taraf için de belirlenen bir parola değeri oluşturularak kullanılır.

Diffie-Hellman:

Key iletiminde kullanılan yöntemdir. Security Key Exchange’i yani güvenlik anahtar değişimini sağlayan teknoloji. Ne kadar büyük bir Diffie Hellman algoritması kullanılırsa o kadar güvenli kabul edilir.

Bu 4 kriteri sağladıktan sonra, bu protokol ve algoritmaları tünel haline getirmek gerekiyor. Peki nasıl bir tünel haline gelecek?

IPSec Protokolleri:

IPSec data haberleşmesini yöneten bir protokol olması gerekiyor. Bütün bu teknolojileri verdikten sonra tünel trafiğini yönetecek olan protokoller vardır. ESP, AH, ESP +AH bu protokollerden bazılarıdır. Günümüzde IPSec tünelleri genelde yönetim protokolü olarak ESP kullanıyor.

FortiGate Firewall – ZTE Modem IPSec Kurulumu

ZTE Modem IPSec VPN Kurulum Adımları

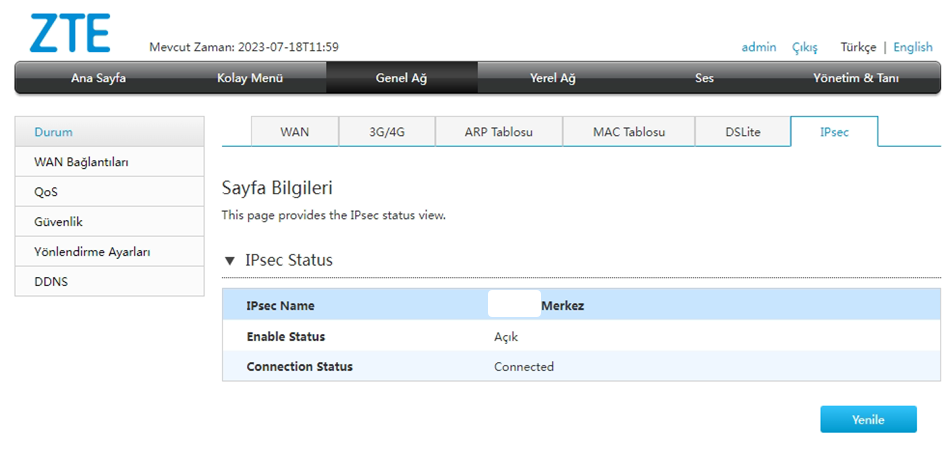

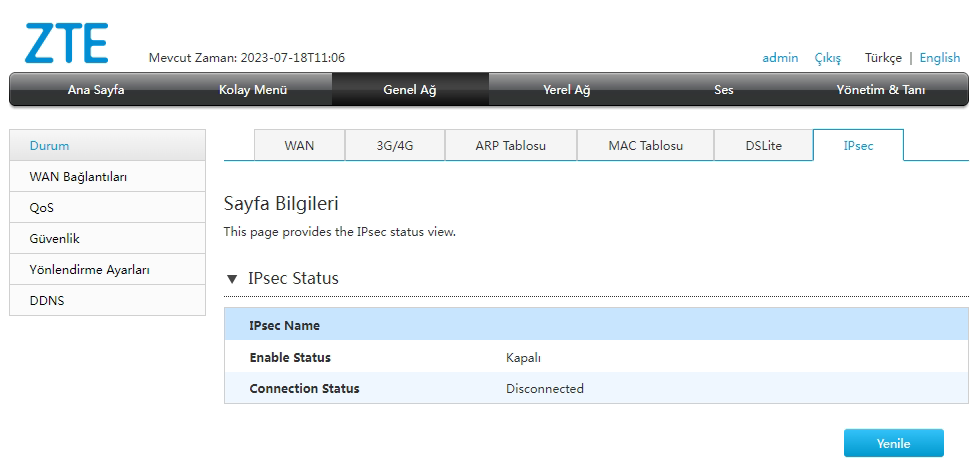

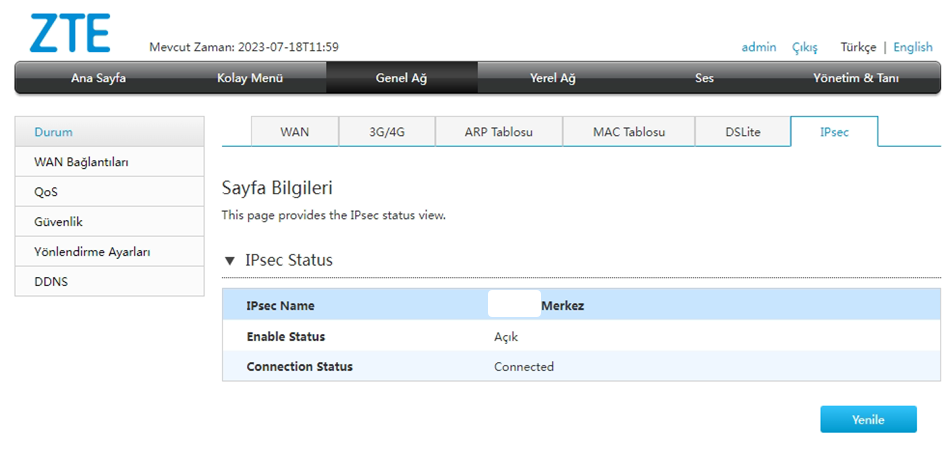

İlk olarak ZTE Modem arayüzünden IPSec menüsüne girilir. Durum altında seçili olan IPSec menüsü, kurulumu sağlanmış IPSec tünel durumlarının görüntülenmesine olanak tanır.

IPSec Config

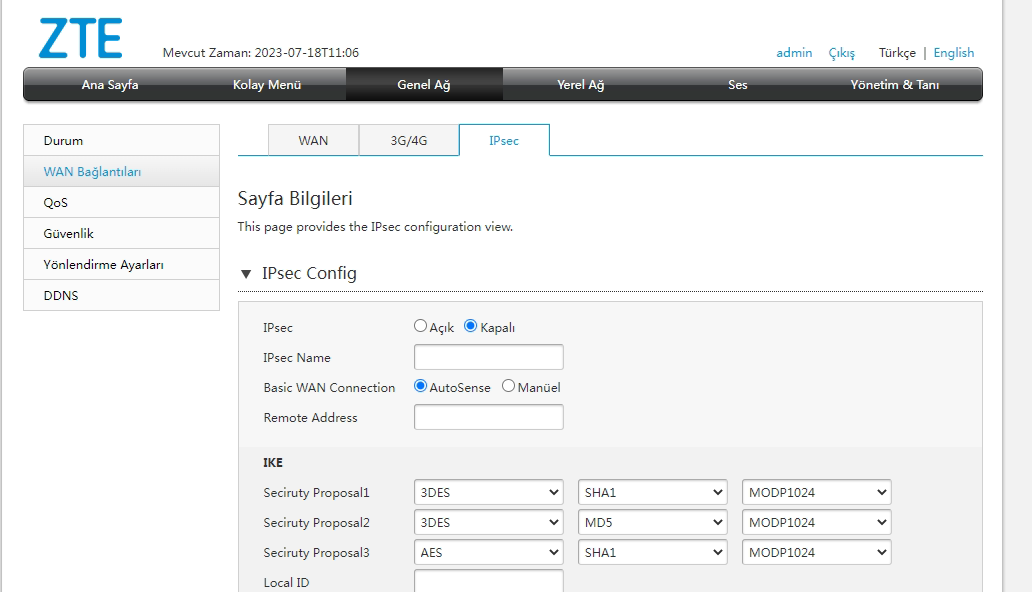

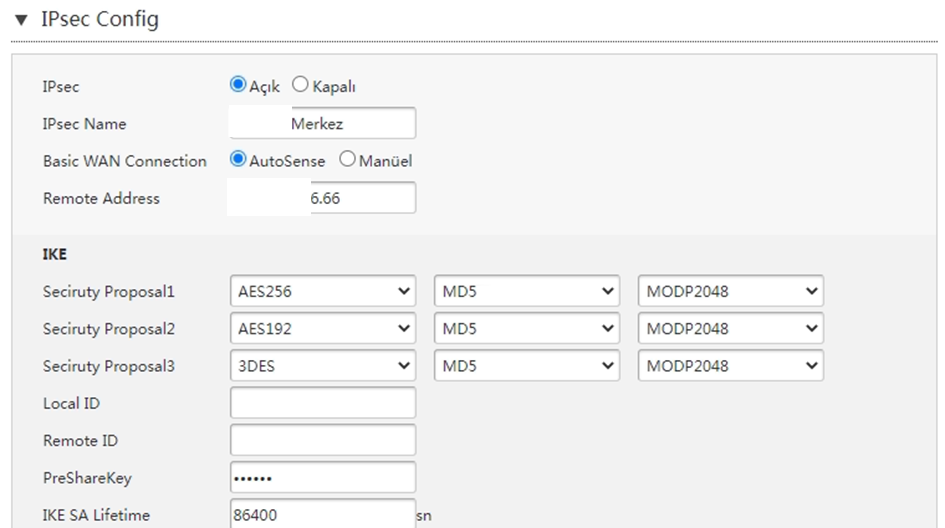

Wan Bağlantıları altından IPSec menüsüne girildiğinde IPSEC konfigürasyonü yapılacak menü açılır.

IPSec Name altından tünele verilecek olan isim girilir.

Remote Address olarak tünelin erişim sağlayacağı karşıt cihazın statik IP adresi girilir.

Modemde IKE ve IPSEC 2 faz olarak ayarlar tanımlanır. FortiGate’de bu durum Phase1 Phase2 olarak geçer.

IKE

Security Proposal’lar seçilir.

PreShared Key karşı tarafta da aynı olacak şekilde tanımlanır.

IKE SA Lifetime olarak FortiGate için de aynı olacak şekilde bir değer girilir.

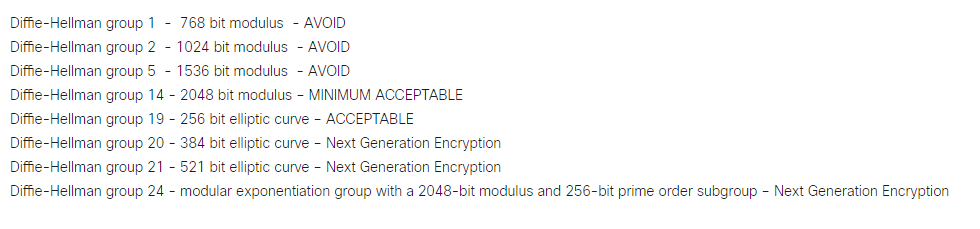

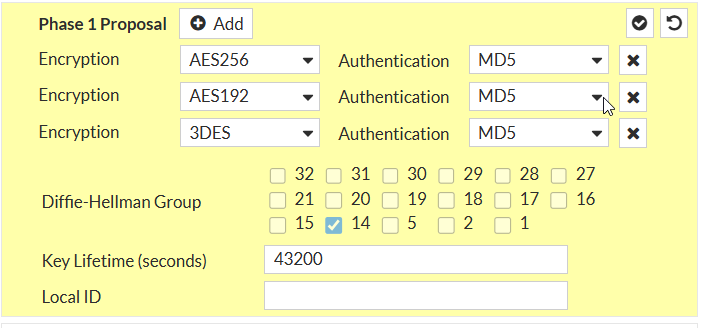

Security Proposol’da Üçüncü Kısım Diffie Hellman ayarlarının girildiği yerdir ve bu FortiGate’de grup sayıları ile ifade edilir. MODP2048’in karşılığı DH Group 14 olmalıdır. İlgili tablo;

Local ID ve Remote ID değerleri cihazların birbirlerini tanımaları noktasında ihtiyaç duyulursa kullanılabilir. Boş bırakıldığında varsayılan olarak cihazların IP adresleri Local ve Remote ID olarak geçecektir.

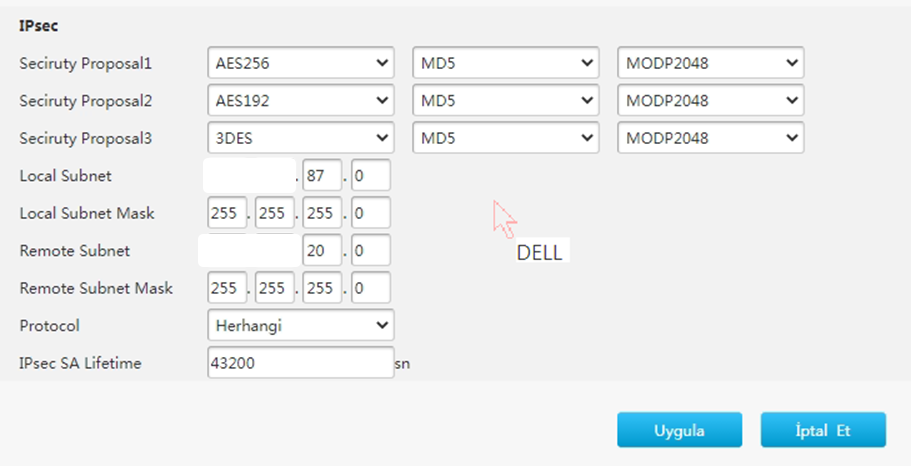

IPSec

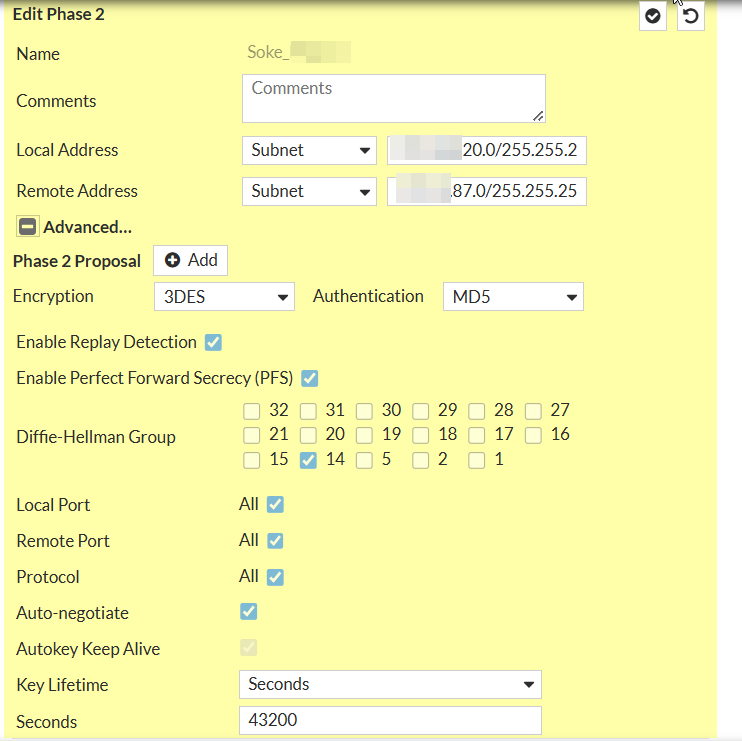

Yapılacak tanımlamalar, FortiGate’de Phase2 altında yapılacak tanımlamalar ile eşleşmelidir.

Security Proposal’lar IKE kısmında olduğu gibi girilir.

Local Subnet ve Local Subnet Mask kısımları, cihaz üzerinde hangi local subnetlerin tünele girebileceğinin ayarıdır.

Remote Subnet ve Remote Subnet Mask, karşıda hangi subnete erişim sağlanacağının ayarıdır.

IPSec SA Lifetime alanına fortigate ile aynı olacak bir değer girilir. Burada IPSec SA Lifetime, şifreleme algoritmaları, key’ler, Authentication metodları gibi değerlerin kullanım ömürlerini yani geçerlilik süresini ifade eden bir ayardır. IKE SA Lifetime da aynı işlevi görür. Örneğin burada IPsec SA Lifetime değeri 43200 saniye yani 12 saat olarak seçildi ve bu tünelin aktif olduğu 12 saat boyunca var olan şifreleme anahtarlarını ve parametrelerini kullanacak. Süre dolduğunda otomatik olarak yeni bir SA oluşturacak ve yeni anahtarlarla tünel aktif olmaya devam edecek.

Yüksek güvenlik gereksinimlerinde süre kısa tutulabilir, performansın daha kritik olduğu tüneller için ise daha uzun seçilebilir.

Karşı tarafta ayarlar tamamlandıktan sonra, durum menüsünden IPSec ekranında, durumu açık ve connected olarak görüntülemek gerekir.

FortiGate Firewall IPSec VPN Kurulum Adımları

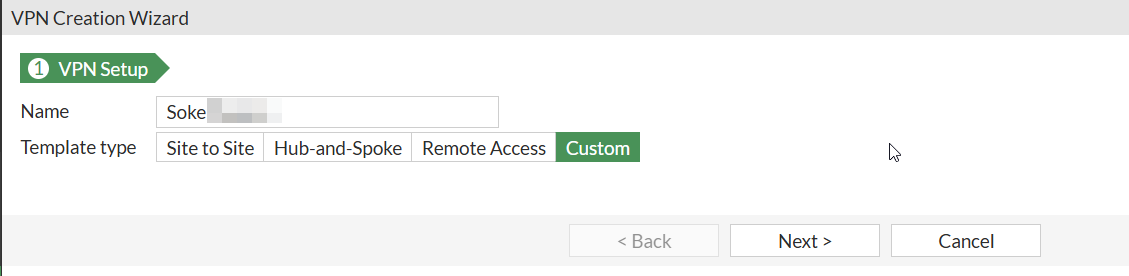

FortiGate arayüzüne girildikten sonra VPN-> IPSec Tunnels sekmesine girilir ve Create New->IPSec Tunnel seçilir.

Yönetici gelen menüde farklı IPSec oluşturma metodları ile karşılaşır. Kullanılacak type Custom olacaktır ve kullanıcı ayarları custom kurgulayacaktır.

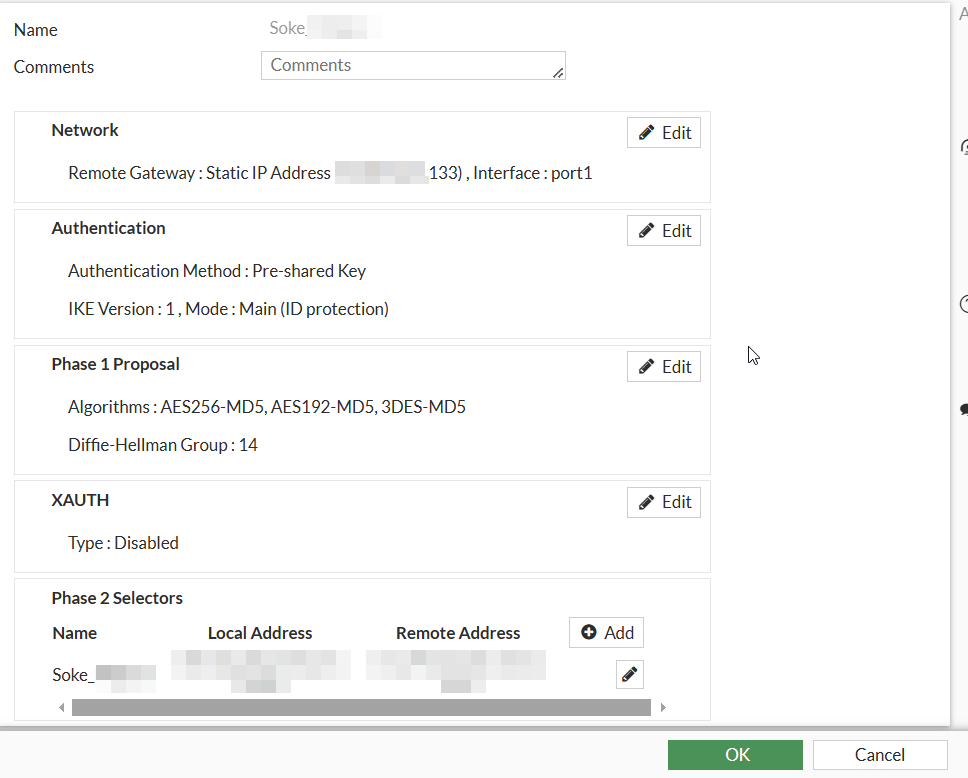

Yönetici, Fortigate tarafında 5 alt menüyü tanımlayarak IPSec oluşturur. Tüm ayarlar tamamlandığında aşağıdaki gibi bir görünüm oluşmalıdır.

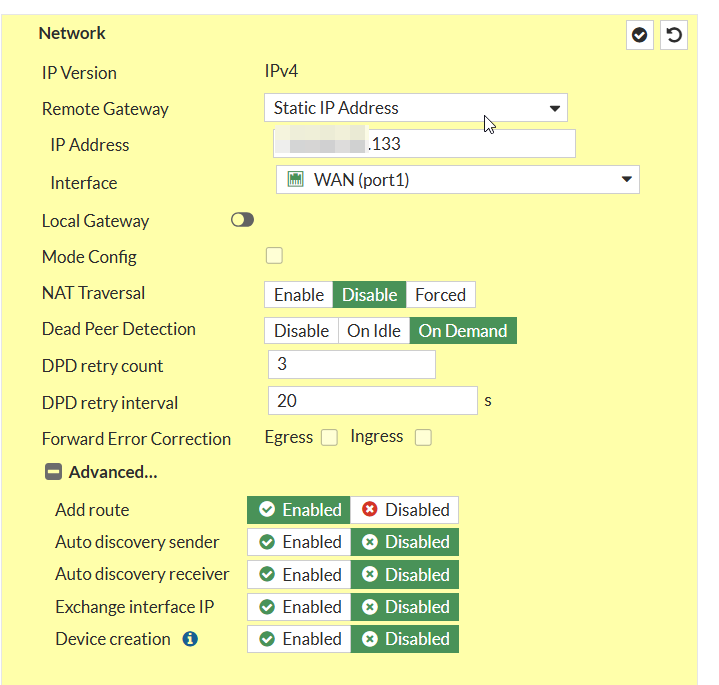

Network

Kullanıcı, ilk menü olan Network menüsünde genel network ayarlarını tanımlar.

Remote Gateway olarak modem’de kurulumu yapılan şubenin statik dış IP’si girilir. Interface olarak IPSec kurulumu yapılan WAN hattının bağlı olduğu interface seçilir.

Local Gateway etkinleştirildiğinde fortigate cihazın belirli bir IP adresinden bu VPN tünelini kurmasına olanak tanınmış olur. Örneğin birden fazla dış IP adresiniz var, bunlardan her birini farklı tüneller için kullanmak istiyorsanız bu noktada Local Gateway kullanılabilir.

Mode Config aktif edilirse, fortigate’in remote cihazdan otomatik olarak konfigürasyon çekmesini sağlar. Genellikle uç noktalara konumlandırılan fortigate’lerde bu özellik kullanılır.

NAT Traversal VPN tünelinin NAT cihazları (örneğin Modem veya Firewall) arkasından sorunsuz çalışmasını sağlar. Eğer VPN yapılan cihaz bir NAT cihazı arkasında konumlanıyorsa aktif edilir, aksi takdirde disable bırakılır. Forced ile bu özellik zorla aktif hale getirilir, NAT kullanımı zorunlu olan noktalarda bu özellik kullanılabilir.

Dead Peer Detection VPN bağlantısının remote nokta ile iletişim kuramadığı durumları algılar ve yeniden bağlantı başlatır. Disable ile bu özellik inaktif edilir. On Idle ile tünel kullanılmadığında kontrol sağlar. On Demand seçeneği ile sürekli olarak remote noktayı kontrol eder.

DPD Retry Count remote nokta ile iletişim düştüğünde tekrar denenecek maksimum sayıyı belirler. Bu örnek için 3 kez deneme yapılmak üzere ayar yapılmıştır.

DPD Retry Interval remote nokta ile iletişim düştüğünde tekrar denemeler arası beklenecek süreyi belirtir. Bu örnek için 20 saniye beklenmesi yönünde ayar yapılmış.

Yapılandırma sırasında geri kalan Advanced ayarlar default olarak bırakılabilir.

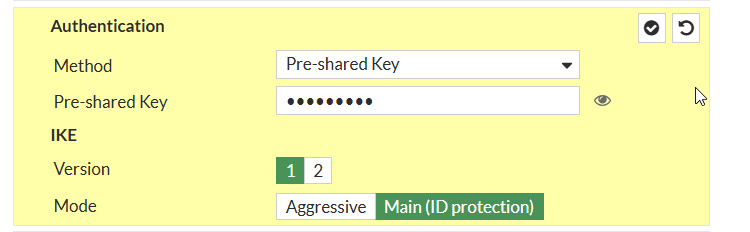

Authentication

Kullanıcı, Pre-shared key‘i girer. Version ve mode değerleri varsayılan ayarlarda bırakılır.

Phase 1 Proposal

Bu menüde daha önce Modem üzerinde girilen IKE menüsü değerleri aynı şekilde burada da tanımlanır.

Phase 2

Modemde girilen IPSEC menüsü ayarlarının karşılığı burada tanımlanır.

Tüm ayarlar tanımlandıktan sonra ek olarak Fortigate’de IPSEC VPN tünel için erişim kuralları ve IPSec VPN tünele doğru static route’lar tanımlanmalıdır. Bu örnek için x.x.87.0/24 subneti için IPSec yönüne doğru bir route tanımlanır.

![]()

İlgili tüm ayarlar tanımlandığında tüneli UP durumda görmek gerekmektedir.

Haftaya Networksel’de görüşmek üzere.