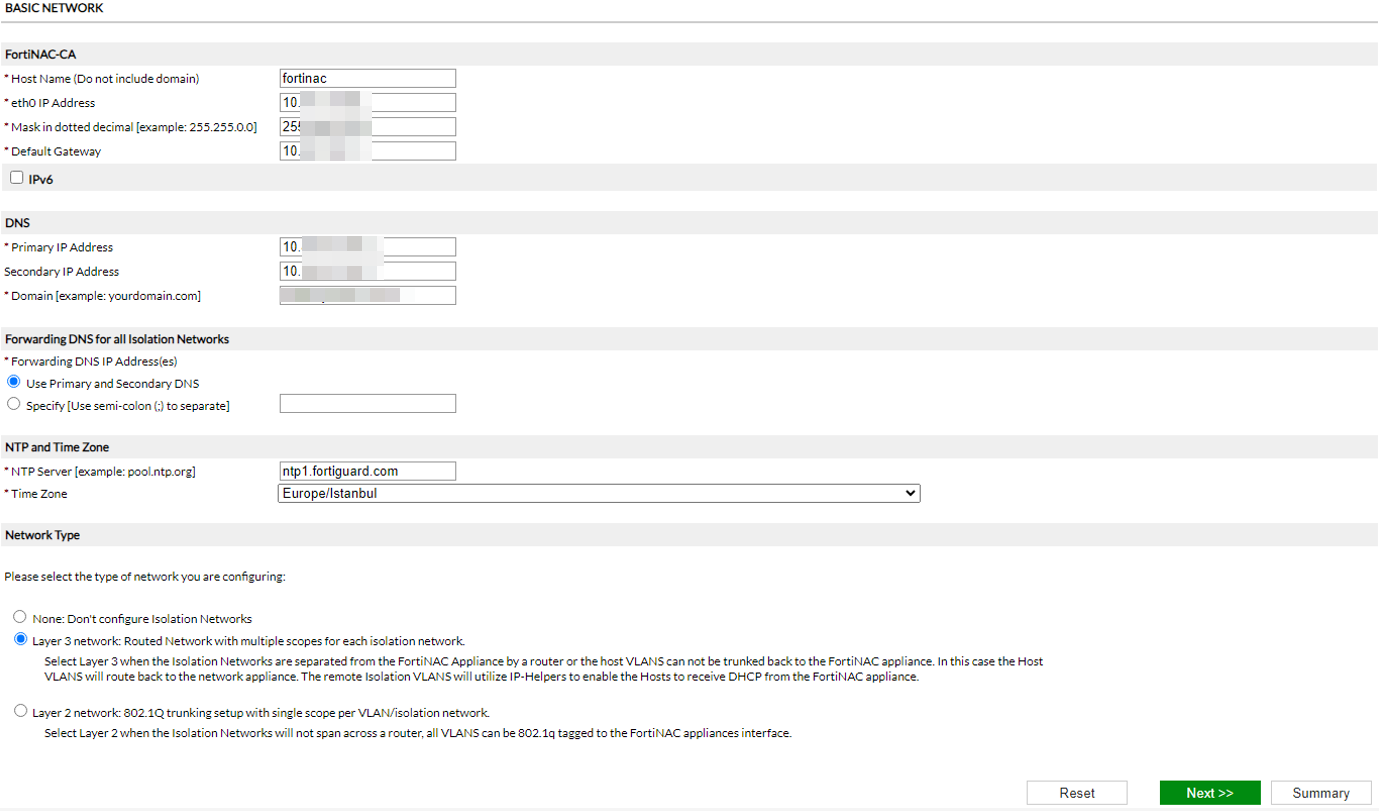

Genel Ayarlar / Config Wizard

FortiNAC Basic Network

FortiNAC->System->Config Wizard ilk kurulum ayarlarının yapıldığı menüdür.

Hostname olarak kurum adı tercih edilmelidir. Eth0 IP adresi Installation’da belirlenmişti burada değiştirilmeyecektir. Default gateway, Eth0’ın gatewayi olup bu da değiştirilmeyecektir. DNS olarak domain name’i yazılır. Time zone İstanbul seçilir.

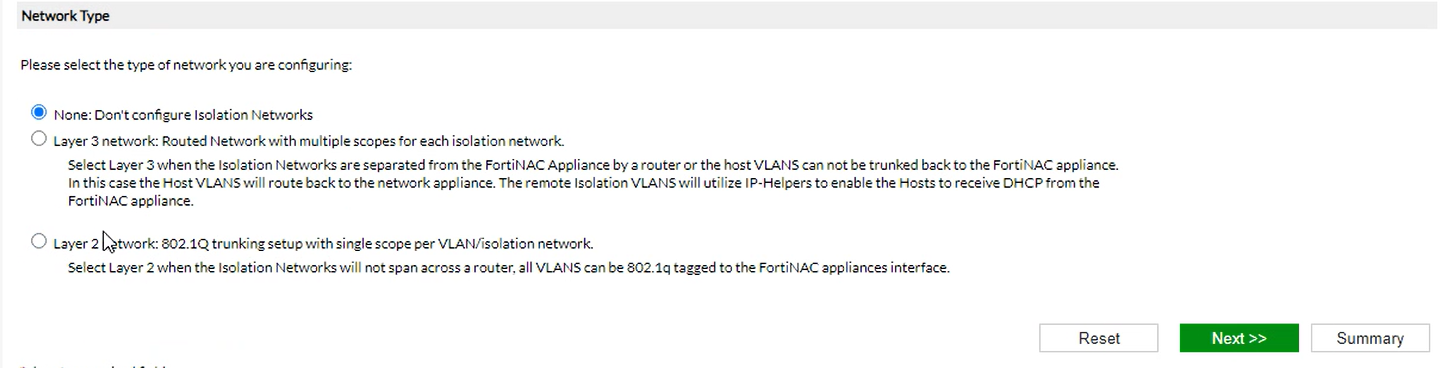

3 tane kurulum ayarı vardır,

None: İlk kurulumda sadece lisanslayıp cihaz arayüzüne erişim testi esnasında kullanılır. Buraya kadar olan ayarları kaydedip çıkmaya yarar.

Layer2: Layer2 seviyesinde yönetim ve kullanım sağlar.

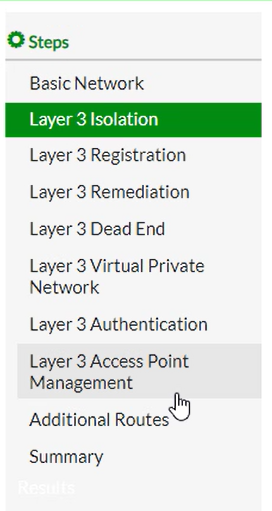

Layer3: Farklı lokasyonlarda L3 haberleştirilen şubeler olduğunda bu metod tercih edilecektir. Bu kurulum ayarı seçildiğinde aşağıdaki ek menüler açılacaktır.

FortiNAC ETH0/ETH1 Tanımları

ETH0 tanımları daha önce yapılandırılmıştı, bu aşamada ETH1 IP adresi de belirlenmelidir. Insallation kısmını tamamladıktan sonra, cihazın ilk konfigürasyonunu yaparken bir ETH0 bir de ETH1 IP adresine ihtiyaç duyulur.

ETH0 – MGMT IP – Basic Network Tanımları

ETH0 IP adresi cihazın management yani yönetim IP adresi olacaktır. Fortigate ile iletişim kurduğu, fortigate’den, switchlerden, active directory’den data çektiği yer IP adresi ETH0 IP adresi olacaktır. SNMP ve HTTPS erişimi açık olmalıdır. ETH0 olarak sunucu ya da management vlanı kullanılabilir.

ETH1 ve Layer 3 Tanımları

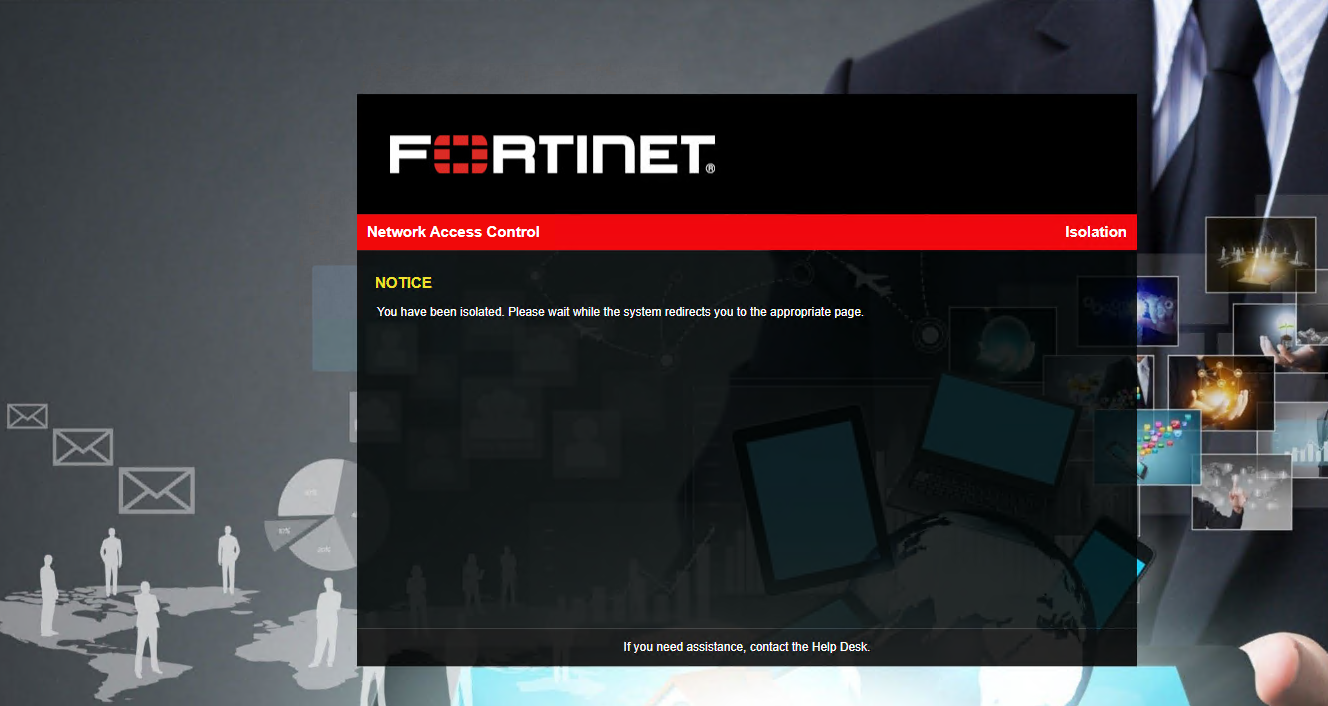

Ağa bir cihaz bağlantı sağlayacağı zaman yani clientlar networke ilk bağlandığı zaman FortiNAC’ın karşılayacağı arayüz ETH1 arayüzüdür. ETH1 portal ekranı, ETH0 IP adresinin sonuna 8443 port no yazmadan, tarayıcı üzerinden kontrol edilebilir.

Gelen ekran Captive Portal ekranı olarak geçer. Kullanıcılara bu ekranı ETH1 sağlar.

Agentla kurulumda client bilgisayarlarda kurulan agentlar, register olana kadar ETH1 arayüzü üzerinden iletişim kurar. Agent register olunca ETH0 arayüzden iletişim kurmaya devam edecektir.

Aynı zamanda ETH1, Register ve Remediation vlanları için DHCP server işlevi görecektir.

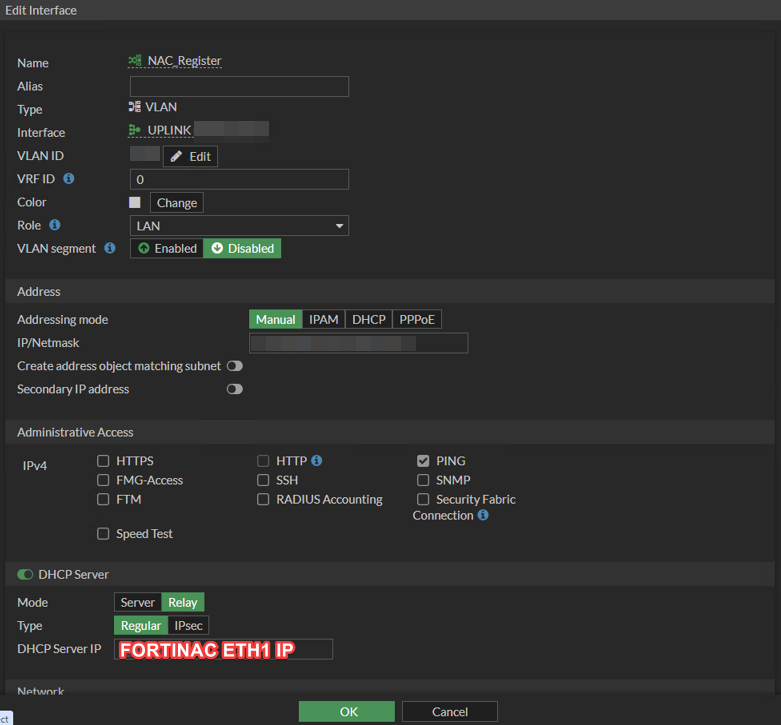

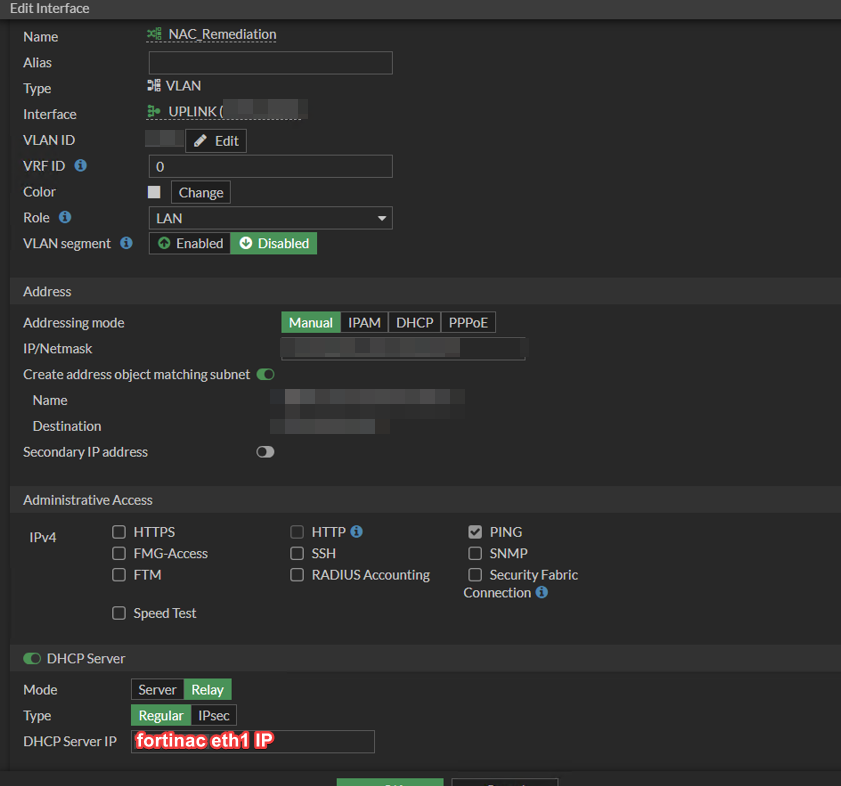

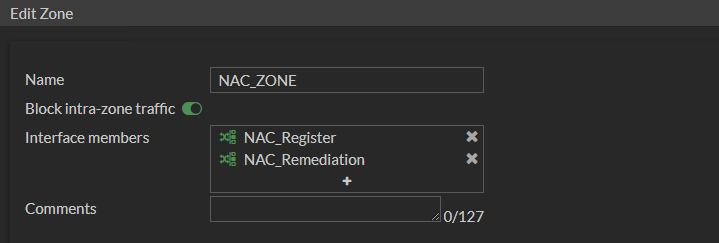

Register ve Remediation Vlanlarının Firewall’da Oluşturulması

Öncelikli olarak ilgili vlanlar fortigate üzerinde oluşturularak NAC Zone isimli bir zone’a alınmalıdır.

Bu zone’un fortinaca erişimi, fortinac’ın da bu zone’a erişimi sağlanmalıdır. Sonuç olarak vlanların gatewayi firewallda olacaktır.

Vlanlar halihazırda kullanılan LACP port altında oluşturulabilir. Burada ek olarak Register ve Remediation için DHCP Relay , FortiNAC ETH1 tanımlı olmalıdır.

Öncelikle Register vlanı firewallda oluşturulur.

- Ping erişimi açılması yeterlidir. Relay olarak ETH1 IP adresi verilir.

Daha sonra remediation vlanı oluşturulur.

- Ping erişimi açılır ve Relay ETH1 IP adresi verilir.

Bu vlanlar bir zone’a alınır ve kurallar bu zone üzerinden tanımlanır, kendi aralarında erişim kapatılır.

Firewall Policy’ler

- Register Vlan, Kuruma ait Windows Active Directory’e AD Servisleri ile erişim sağlamalıdır. Kullanıcı adı ve şifre ile kullanıcılar giriş yaptığında bu doğrulamayı yapabilmek için bu kural önemlidir.

- DHCP Scope’lar NAC ETH1 üzerinde oluşturulacağından; ağa ilk bağlantı sağlayan kullanıcıların IP alabilmesi için Register ve Remediation vlan’larının NAC ETH1 IP adresine erişimi gereklidir.

- DHCP yanıtı dönebilmesi için NAC ETH1 IP adresinin, Register ve Remedation vlan’larına erişim sağlaması gereklidir.

- ETH1’in de yeni bir vlan olarak oluşturulması ve Register, Remedation ile birlikte bir Zone’da bulunması best practice’dir.

- ETH0’ın tüm switchlere AP’lere yani network device’lara çift yönlü erişim izni olmalıdır. Eklenecek tüm device’lar ETH0 ile erişir durumda olmalıdır.

- ETH0’dan ve ETH1’den, firewall’u FortiNAC inventory’e eklerken kullanılan inteface’in IP adresine erişim izni yazılmalıdır.

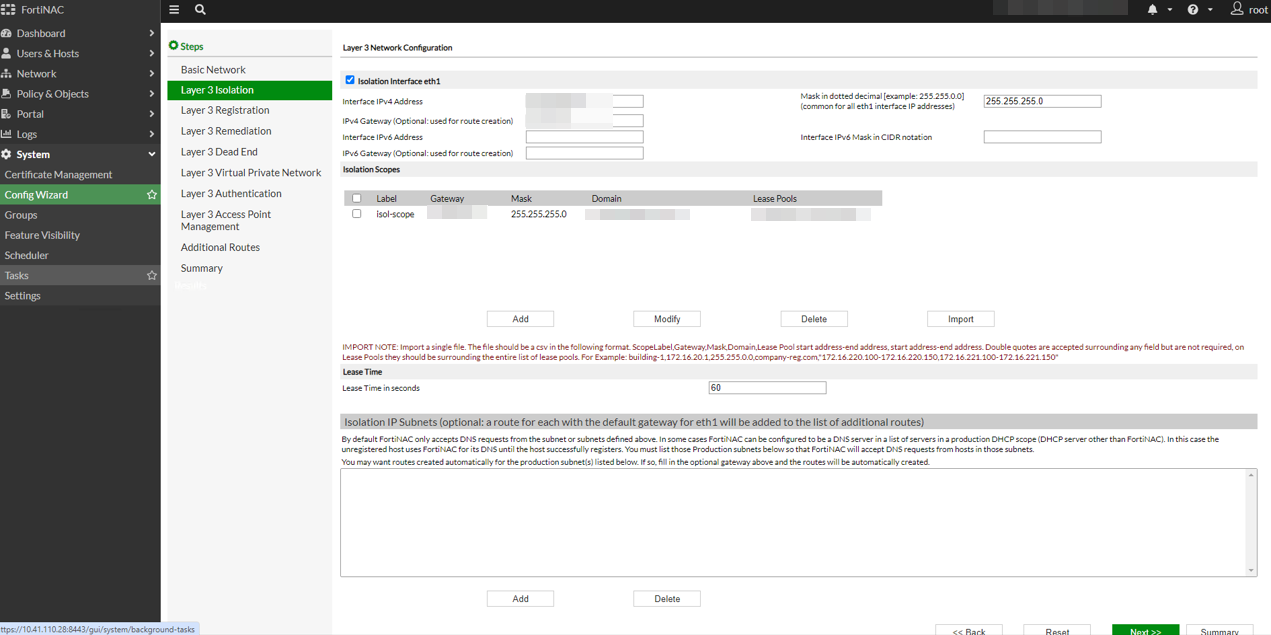

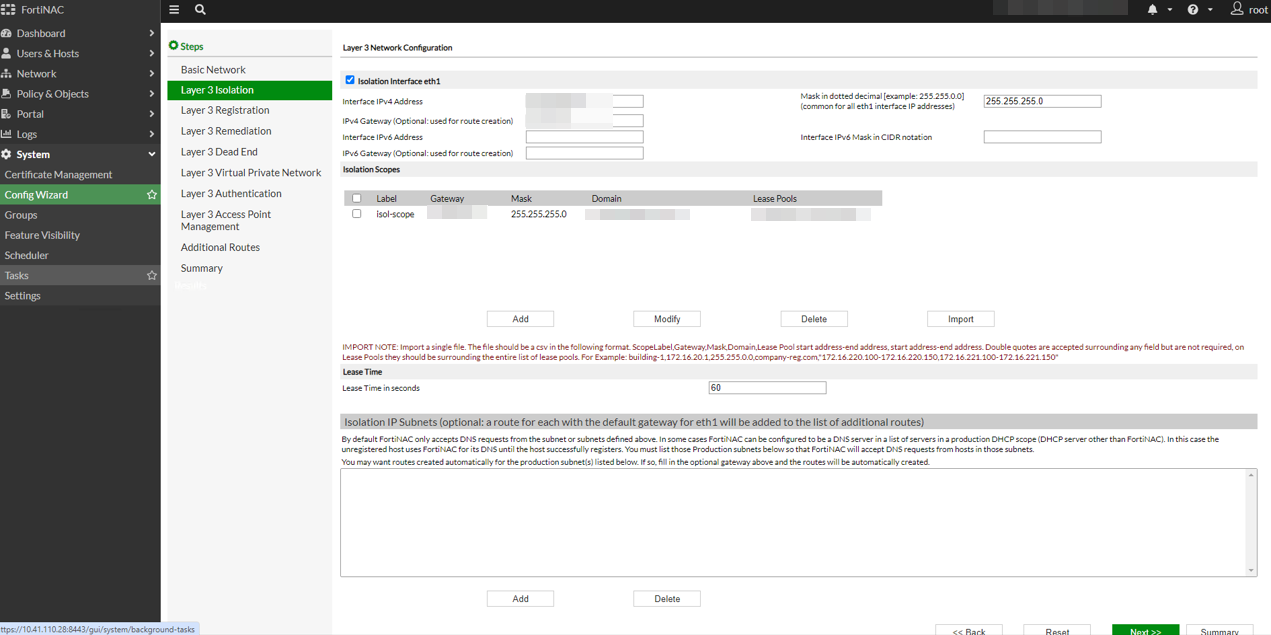

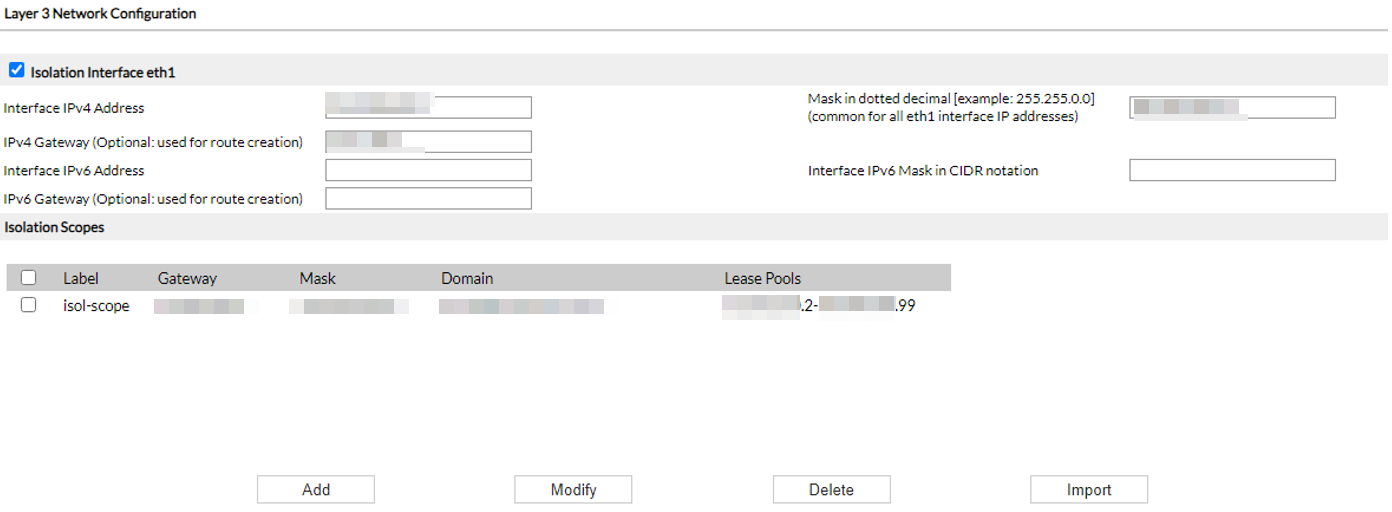

FortiNAC Layer 3 Isolation ETH1 ve Scope Oluşturma

System->Config Wizard->Layer3 Isolation ETH1 tanımlarının yapılacağı kısımdır.

ETH1 için kullanılacak vlan’dan boş bir IP adresi ETH1 için tanımlanır. Subnet mask ve gateway bilgileri de aynen girilir. ETH1 vlanı, sunuculara, yani NAC’a kadar tanımlansa yeterli olacaktır.

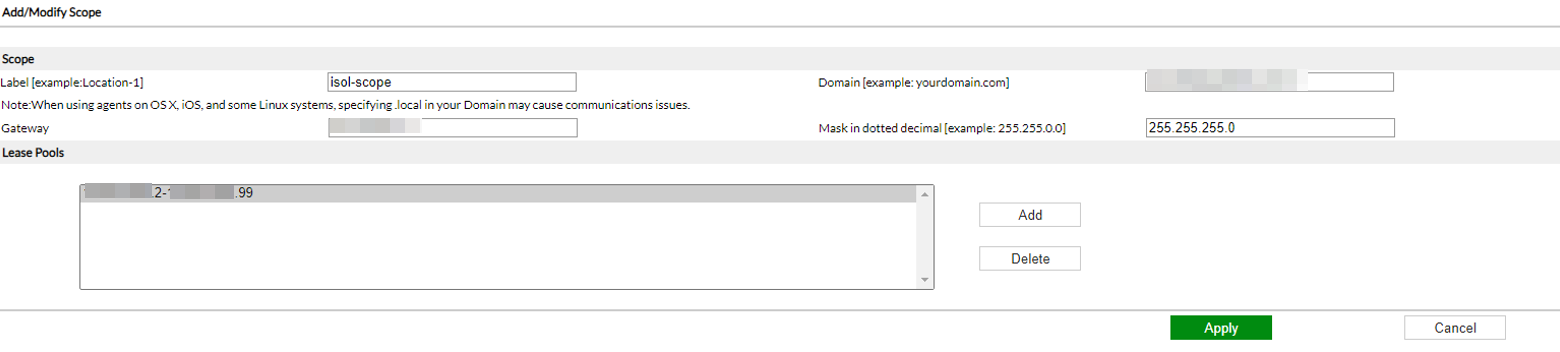

FortiNAC Isolation Scope Oluşturulması

Burada Isolation için network belirlemek gereklidir. Oluşturulan Register vlan, clientların ilk katıldığı network olacaktır.

FortiNAC üzerinde oluşturulacak scope’lar, aslında DHCP Serverda oluşturulan scope mantığı ile aynıdır. Clientlar buradan ağa ilk bağlandıklarında IP alacaklardır.

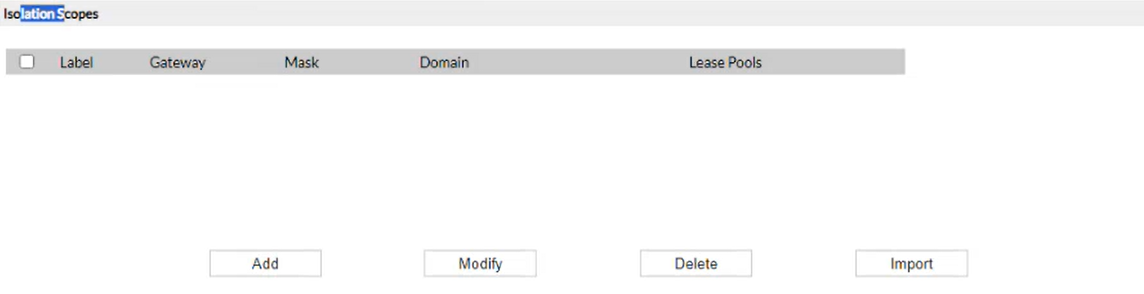

Layer3 Isolation menüsü altında Isolation Scopes boş olarak görünmektedir.

Bu ekranda, Fortigate üzerinde oluşturulan Register networkü için, DHCP Scope oluşturulacaktır.

Gateway, subnet mask ve isim girilir. Lease pool olarak oluşturulan vlanın ilk 100 IP’sini kullanacak şekilde tanım yapılır. Networkün geri kalan kısmı Layer3 Registerda kullanılacaktır.

Domain olarak FortiNAC kendi DNS’lerini buraya basacağından burada değişiklik yapılmayacaktır. Bu ayar ürünün kendi çalışma mekanizması ile ilgilidir. Eğer zehra.local domainine sahip bir kuruma kurulum yapılıyor olsaydı FortiNAC isol.zehra.local olarak dns ayarı yapacaktı.

Apply ettikten sonra Layer3 Isolation menüsünde isol-scope’u görüntülenebilir olacaktır.

Yapı gereği 1 lokasyon için 1 isolation scope tanımı yapıldı, birden fazla bölge için birden fazla scope tanımlanabilirdi.

- Burada yapılan işlem neticesinde, bir bilgisayar ağa bağlantı isteği yaptığında, FortiNAC ilk olarak kullanıcıya bu vlan’dan bir IP atayacak yani kullanıcıyı isolation scope’a alacak. Client bir DHCP isteği atacak ve FGT bu isteği yakalayıp NAC’ın ETH1’ine DHCP relay vasıtası ile gönderecek. NAC ETH1 üzerindeki scope’a bakacak ve bu scope benim üzerimde tanımlı diyecek. Kullanıcıya IP adresini scope’u kontrol ederek atayacak.

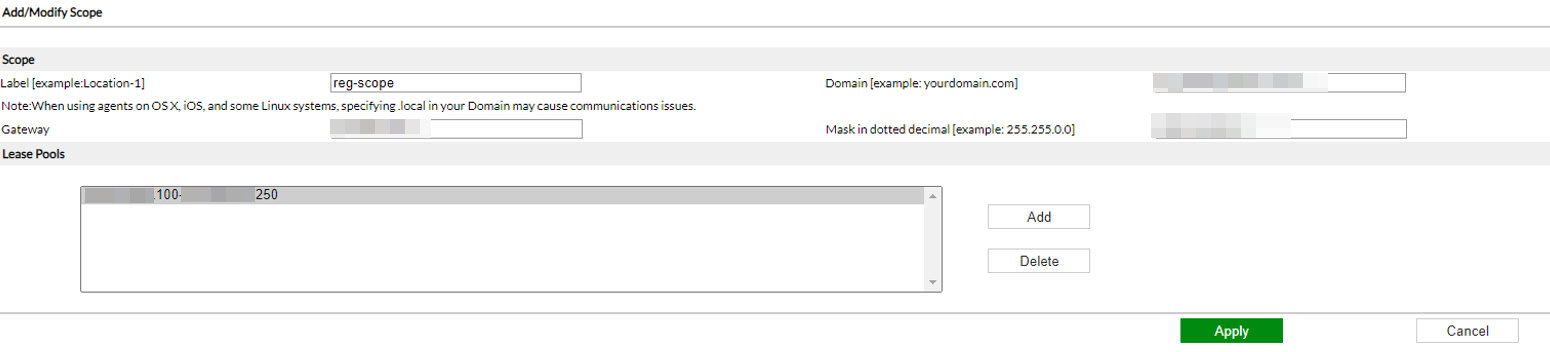

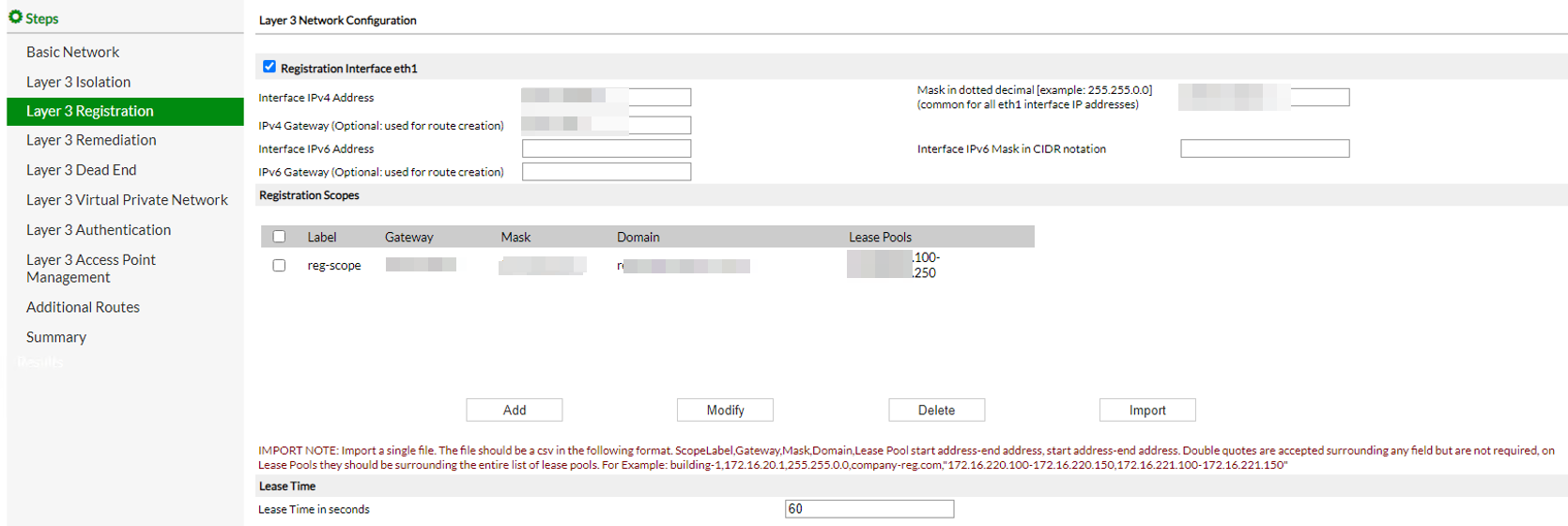

FortiNAC Layer 3 Registration ETH1 ve Scope Oluşturma

Client’a bir kimliğin olmalı yani register olmalısın denilen kısım burasıdır. Bu vlandan IP alan kullanıcı kendini kimliklendirmek için Captive Portal ekranına ya da agent yapısı varsa agent pop-up’ına giriş yapmalıdır.

Sonuç olarak kimliklendirmeyi de bir şekilde yapmak gerekiyor. Kimliklendirilemeyen cihazlara FortiNAC Rouge Host tanımı yapar . Tüm cihazların kimliklenmesi en sağlıklı ve istenen durumdur.

ETH1 ayarları isolation sekmesinde olduğu gibi, Interface IPv4 Address alanına girilir. IPv4 Gateway olarak ETH1 IP adresinin gatewayi girilir. Daha sonra Registration Scope oluşturulur.

Add butonu ile Scope oluşturma menüsüne girilir ve burada daha önce firewall’da oluşturulan Register vlan’ının isolation vlan’dan kalan host IP’leri scope’a eklenerek tanımlama yapılır. Tüm ayarlar isolation ile aynı olacak fakat scope olarak ilk yarısı isolation’a ait, son yarısı register’a ait olacak.

- Burada Scope’ları doğru vermek önemlidir, isolation’ı 2’den 100’e kadar verip, Register’a da 100’den 200’e kadar tanımlama yapılırsa çakışma olacaktır. Bu durumda son adımda hata basılacaktır. 2-99 ve 100-200 doğru tanımı yapmayı sağlayacaktır.

Lease Time kullanıcıya verilecek IP adresinin kaç saniye kiralanacağı ayarıdır. İlgili süre sonunda o IP boşa çıkarılır. Kullanıcılar zaten bu vlanlarda çok kalmayacağı için süre 60 saniye olarak seçilebilir.

- Reg ve Rem networklerinde amaç kullanıcının ilgili vlanlarda işini halledip networke dahil olmasıdır. 60 saniye sonunda atanan IP’den istek gelmiyorsa IP boşa çıkar. Bu yüzden isolation ve registration vlanları düşük scope’lar ile oluşturulmuştur.

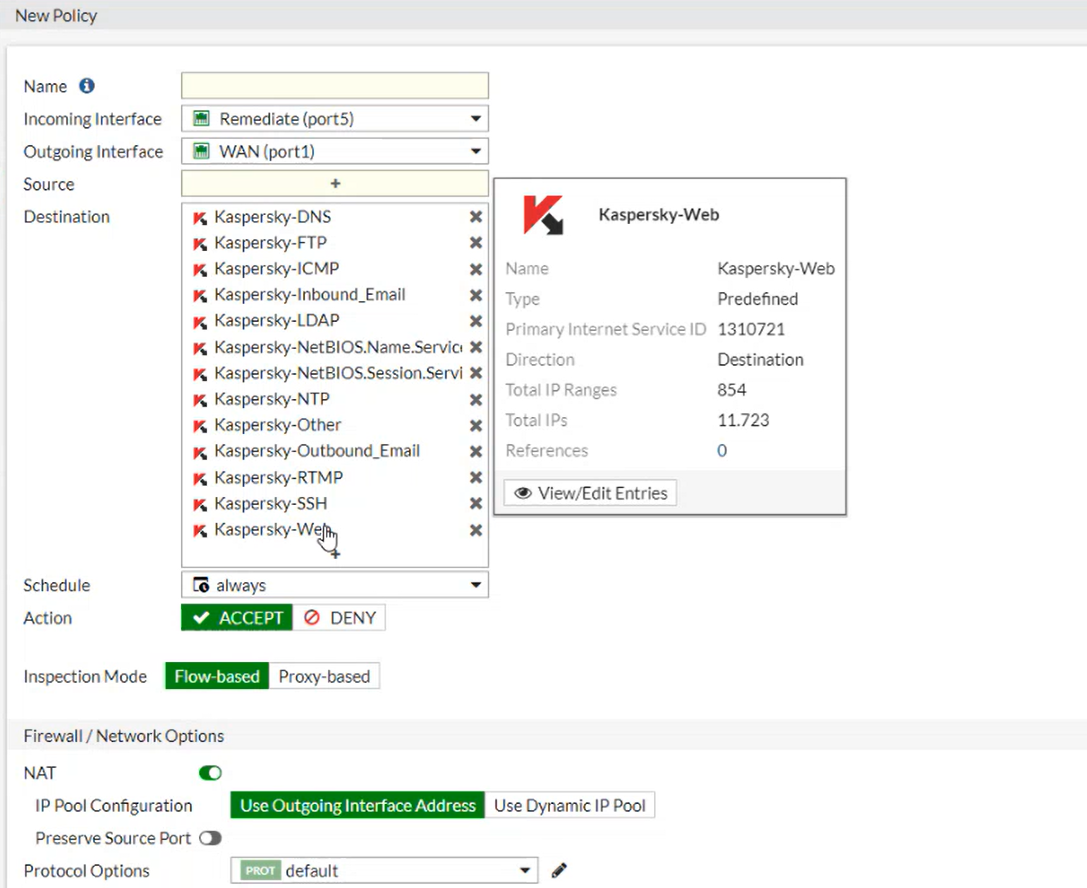

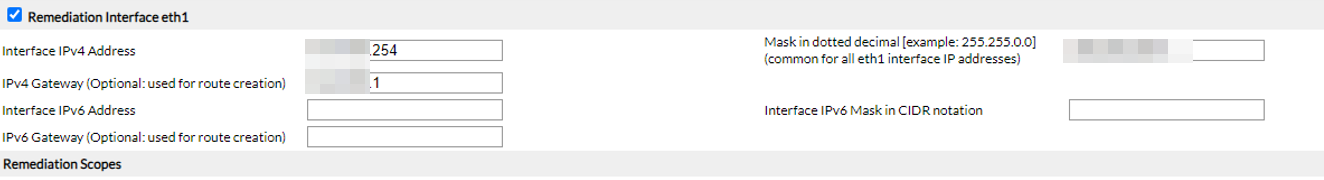

FortiNAC Layer 3 Remediation ETH1 ve Scope Oluşturulması

Bu vlan iyileştirme vlan’ı olarak kullanılacaktır. Ağa bağlantı sağlamak isteyen cihaz daha önce Register tarafında kimliklendirildi. Eğer agentlı yapı varsa kullanıcının kimliğine sahip vlanına, örneğin client vlanına ataması yapılmadan önce agent ile cihazda bir tarama yapılıyor, örneğin Kaspersky güncel mi kontrol ediliyor ve güncel olmayan cihaz için FortiNAC kullanıcıyı remediation yani iyileştirme vlanına geçiriyor.

Burada best practice remediation vlan’ın kısıtlı internet erişimi olmasıdır çünkü, Kaspersky güncel değilse güncellenmesi gerekecektir, internete çıkış yapmadan güncellemesi mümkün değildir. Bu yüzden Kaspersky servislerine erişim için kuralı olmalıdır. Bu şekilde kullanıcı, Kaspersky’i güncelleyecek ve tekrar kimliklenebilecektir.

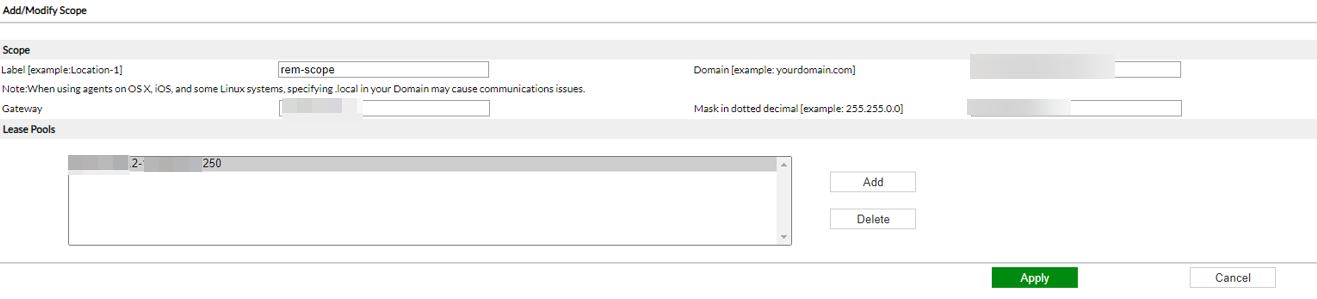

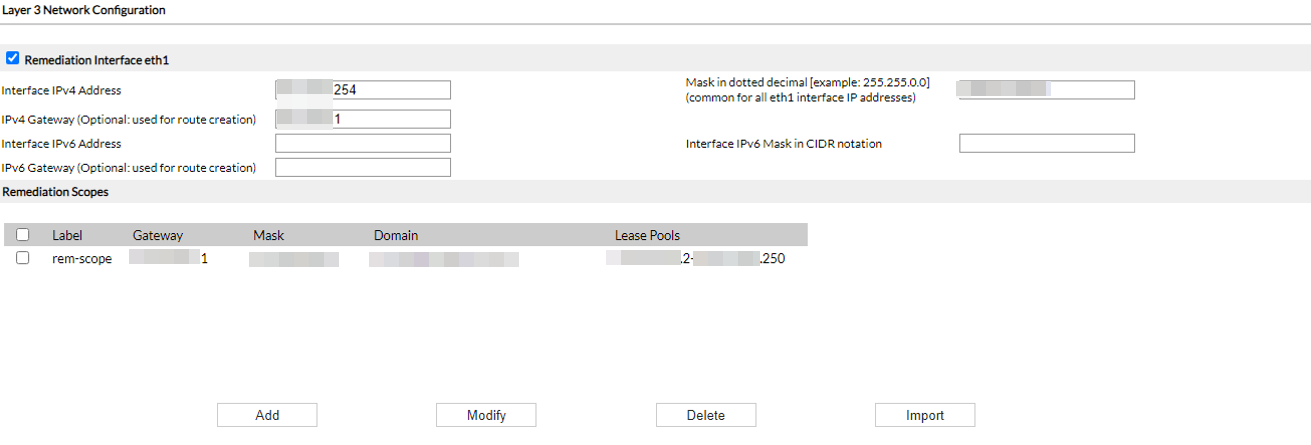

Layer3 Remediation ayarları için firewall’da oluşturulan ayarlar kullanılarak burada da tanımlar yapılır. ETH1 ayarları yine diğerleri ile aynı şekilde yapılandırılır. IPv4 kısmına ETH1 IP adresi ve Gateway olarak ETH1’in gatewayi girilmelidir.

Burada diğerlerinden farklı olarak, scope tanımında FortiGate’de oluşturulan tüm network remediation scope’a verilir.

Son görünüm aşağıdaki şekilde olmalıdır.

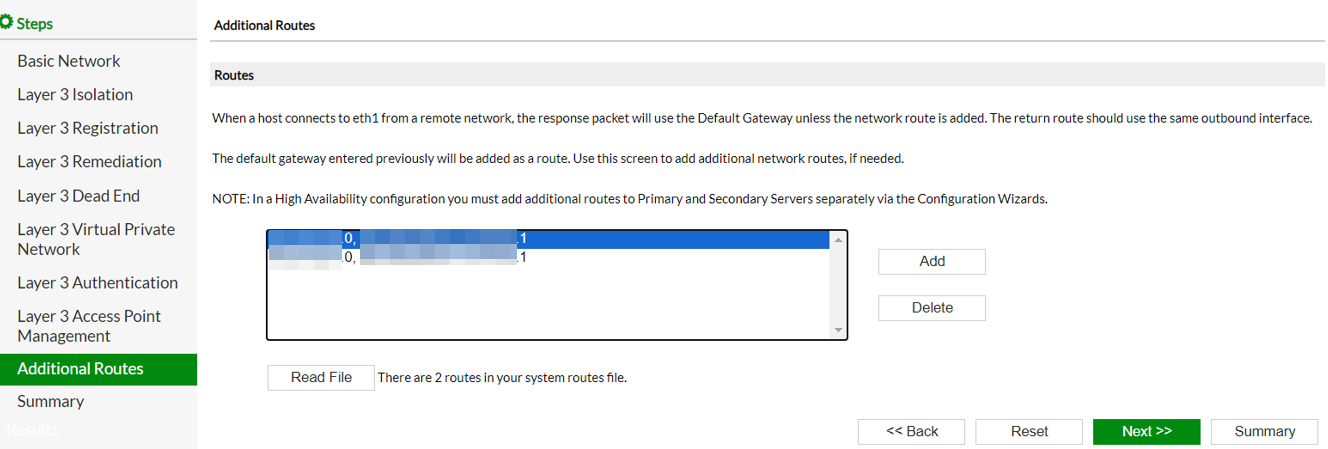

Additional Routes

Burada eklenen networklere ETH1 IP’si yanıt verir. Dolayısıyla daha önce oluşturulan isolation, register ve remediation scope’larının additional route’a eklenmiş olması gerekmektedir. FortiNAC bunu default olarak ekleyecektir fakat eklenmiş olduğu kontrol edilmelidir ve eklenmediyse manual olarak eklenmelidir.

Burada route edilecek nokta ETH1’in gatewayidir.

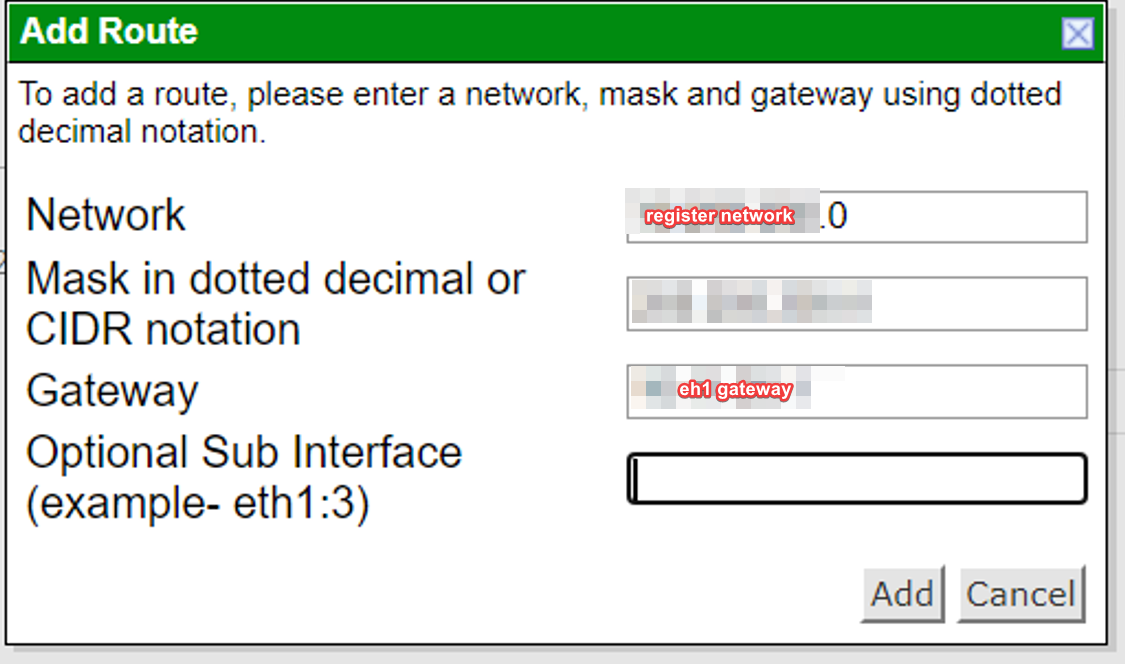

Otomatik olarak eklenmediği durumda Add ile additional route ekleme menüsüne girilir. Burada girilecek ayarlar yönlendirilecek network, subnet mask ve ETH1 gateway olarak gateway ayarıdır.

Daha sonra additional route’lar eklenmiş olur. Bu sayede register ve remediation networklerinden gelen isteklere ETH1IP’si yanıt verecektir.

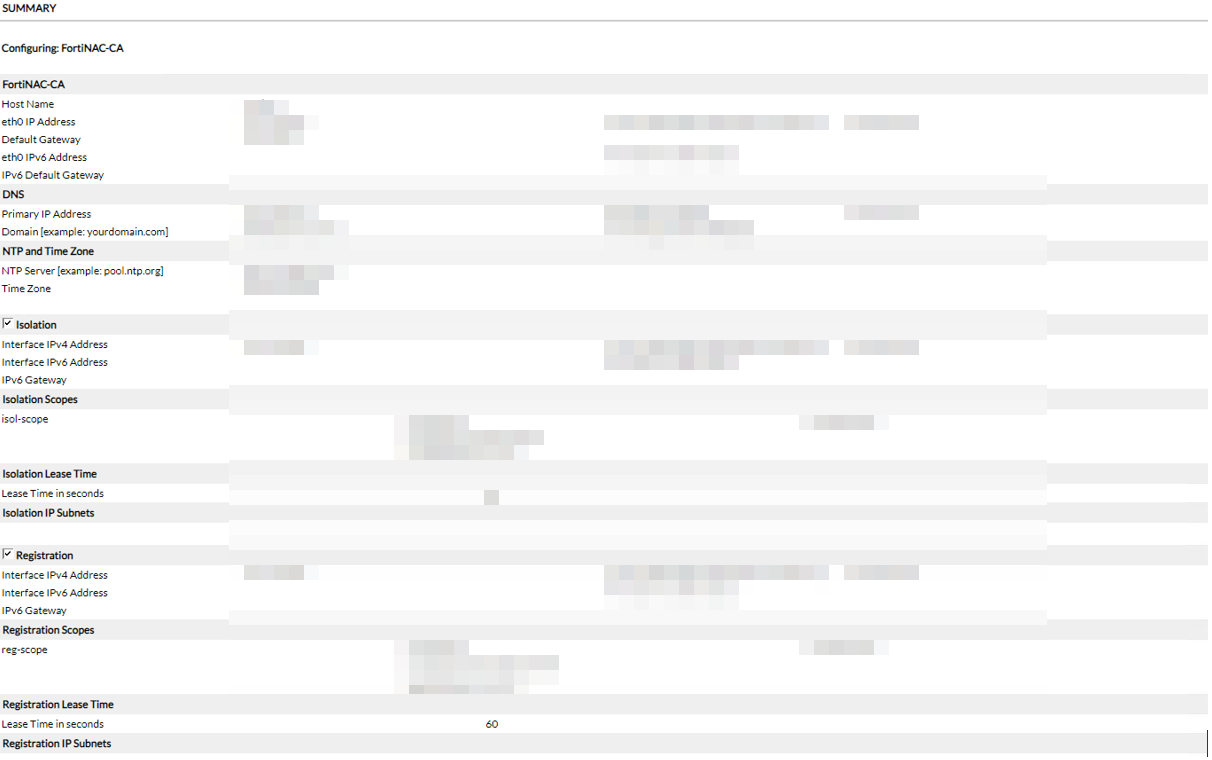

Summary

Basic Network, Layer 3 Isolation, Layer 3 Registration ve Layer 3 Remediation ayarları yapıldıktan sonra diğer menüleri ve ayarları default bırakarak en alttan summary menüsüne girilir.

Burada yapılan tüm ayarlar görüntülenmektedir. Üzerinden kontrol edilerek geçilir. Apply demek için bir buton görülecektir.

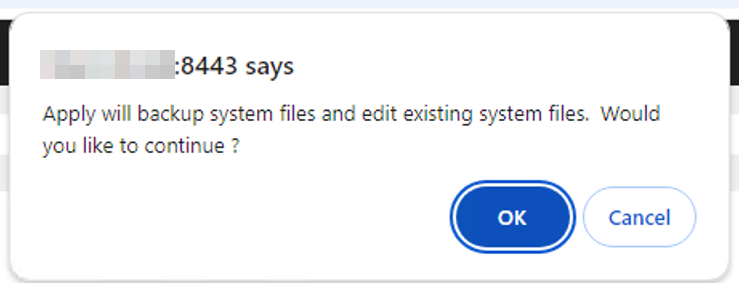

Apply butonuna basıldığında bir pop up açılacaktır, bu pop-up onaylanarak kuruluma devam edilmelidir.

Ardından Applying Settings uyarısı gelecek ve bir süre beklemek gerekecektir.

Son olarak özet bilgiler ekranda gösterilecektir.

Sayfanın sonuna kadar incelenmelidir, kırmızı şekilde yazılı olan satır varsa geriye dönüp kırmızı uyarı ile işaretlenen config düzeltilmelidir, kırmızı uyarı ilgili config’de hata var anlamına gelir.

İnceleme sonunda reboot ile cihaz yeniden başlatılacaktır.

- Config Wizard menüsünde yapılan tüm değişikliklerden sonra summary-> apply-> reboot yapılması gerekmektedir.

Yeniden başlatma tamamlandığında Intallation kısmında verilen parolalarla cihaza yeniden giriş yapılır.

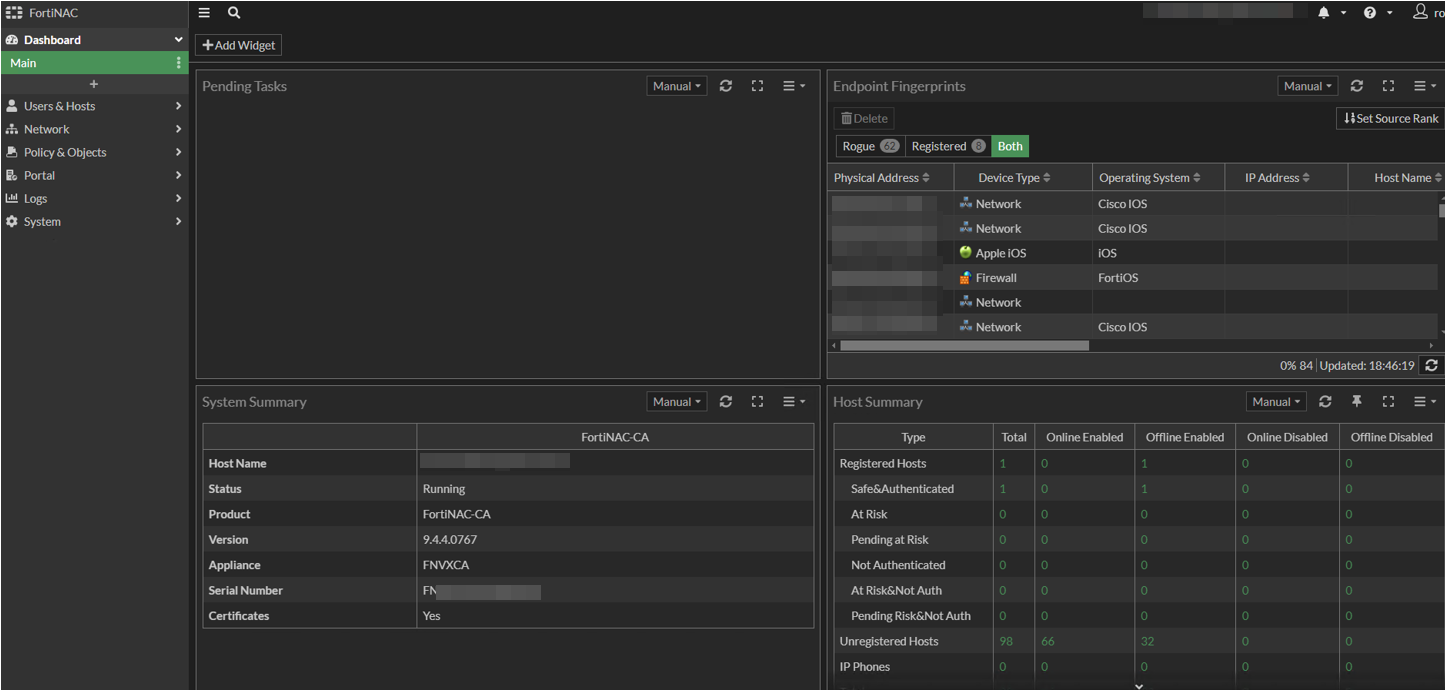

Cihaz yeniden açıldığında, arayüzde yeni menüler görüntülenebilir olacaktır.

Bu aşamalar tamamlandıktan sonra FortiNAC konfigüre edilmeye başlanacaktır. İlk kurulum aşamaları bu makale ile tamamlanmıştır.

Önümüzdeki hafta Network Altyapı Entegrasyonu makalesi ile tekrar buluşmak dileğiyle.

FortiNAC makale serisine genel bakış için FortiNAC’a Genel Bakış makalesini inceleyebilirsiniz. Haftaya görüşmek üzere.