Endpoint Compliance / İyileştirme Tarama

Bu menüde tarama profili oluşturulacaktır, o profil configuration ile bağlanacak ve o configurationun da policies ile bir kimliklendirme profiliyle bağlantısı sağlanacaktır. Endpoint Compliance, Network Access menüsü ile benzer çalışan bir menüdür.

Scans

Burada tarama profilleri oluşturulur. Tarama profilleri yani kullanıcı bilgisayarında AV var mı kontrolü, kullanıcı bilgisayarında şu exe dosyasını çalıştırıyor mu kontrolü gibi kontroller olacak.

Default oluşturulan scan profilleri de vardır, özelleştirilen profiller de oluşturulabilir.

Tarama profili oluşturmak için;

Policy&Objects-> Endpoint Compliance-> Scans-> Add

General

Scan On Connect enable edilir-> Bağlandığı anda taramasını yap işlevi görecektir.

Agent Order of Operations;

Register and Mart at Risk-> Register etsin ve riskli olarak işaretlesin-> Client’ı kimliklendirir doğru vlana atar ve clientı riskli olarak işaretler, host menüsünde clientın yanında bir + işareti ile riskli durumda olduğu görüntülenir.

Do not Register Remediate-> Kullanıcıyı register etme, direkt iyileştirme vlanına al ayarıdır.

- İlk devreye alımda Register and mark At Risk seçmek sağlıklı olacaktır.

- Register and Mark kullanılacaksa, NAC PORTS grubunun forced remedation grubundan çıkartılması sağlıklı olacaktır.

Windows

Windows cihazlar için farklı durumların kontrolünü sağlayabileceğiniz bir menü burada görüntülenmektedir.

Antivirus

Bu menüde, AV (Antivirüs) imzalarının kontrolünü gerçekleştirmek için tarama profilinde ilgili seçimin yapılması gerekmektedir.

Örneğin AVG 2023’ün içeriği;

Virus definition’lara kadar taramasını yapabilecek kabiliyettedir.

Operating System

İşletim sistemleri kontrolü yapılabiliyor. Burada mesela WIN10 ve WIN11 olacak seçilebilir ve öncelikli olarak hangisinin taratılacağı da seçilebilir.

Bu iki seçenek bir arada kullanıldığında Windows 10 ve Windows 11 olan cihazlar ağa katılabilsin ayarı yapılmış olur. Öncelikli olarak ağda win10 cihazları tara, win10lar bittiğinde cihazlar bitmediyse win11’leri de tara işlemi gerçekleşecektir.

Custom

Burada custom yani özel olarak check işlemleri yapılabilecek menüler gösteriliyor. SSL VPN modülündeki domain check ile benzetilebilir.

Burada bu custom’ları kullanabilmek için öncelikle scan profilini kaydederek çıkmak gerekir.

Endpoint Compliance üst menülerinden Custom Scans seçilerek oluşturma işlemine başlanır.

Add seçilerek Custom Scan oluşturulur;

Registry-Keys/Regedit Kayıt Defterinde Sertifika Var mı Yok mu kontrolü

Farklı type’larda custom scanler oluşturulabilir. Sertifika var mı yok mu kontrolü Registry-Keys seçilerek yapılacaktır. Bu menü ile regedit’ten bir kayıt kontrol edilir var mı yok mu diye.

Örneğin; certmgr ile Sertifikalar klasörü açılır. Burada güvenilir kök sertifika yetkilileri tabına girilir ve Sertifikalar menüsüne girilir. Daha önceden oluşturulmuş Fortigate sertifikası burada görüntülenebilir. Bu sertifikanın olup olmadığını kontrol etmek için;

Genel sekmesi altında Parmak İzi değeri bulunur, bunun varlığının kontrolü yapılabilir.

Bunu kontrol edeceğim yer Regedit yani kayıt defterinde. Kayıt defteri düzenleyicisine girilir ve HKEY_Local_Machine sağ tıklayarak bul ile burada bu parmak izini aldığım kodu arattım. Path’ini buluyorum ve daha sonra Fortinacta check ettiriyorum;

Hangi path’te nerde bilgileri burada doğru şekilde girilir.

Prohibit-> False True.

Bu ayar regedit kaydında varsa, yoksa ayarlarıyla alakalıdır. False seçersem var, true seçersem olmasın şeklinde tanımlanır.

Registry Key ile domain check

Processes

Burada kontrol mekanizması olarak Processes’e yani Task managerdaki serviceler’a bakılabilir. Hangi service’i check edilecekse task managerdan bulunur;

![]()

Daha sonra tüm kısımlara ilgili .exe girilir. Örnek olarak tüm kısımlara Chrome.exe girilebilir.

Prohibited Processes

Bu scan type’ı bir nevi blacklist kaydıdır gibi düşünülebilir. Örneğin bir uygulama client’larda çalışmasın isteniyor, ilgili uygulamanın burada belirtilmesi gerekir.

Örnek olması için Notepad çalışmasın isteniyor.

Notepad.exe olarak scan name’i oluşturulur. Değerlerin tamamına Notepad.exe eklenir. Process’in farklı işletim sistemlerinde isimlendirmeleri de aynı şekilde olacağından bu haliyle girilir.

Burada custom Notepad.exe blacklisti oluşturuldu.

Bu adımdan sonra oluşturulan Notepad.exe custom kategorisini, Scan Profile altında kullanmak gerekir.

- Custom alt menülerinde başında prohibited, varsa bunlar olmasın ayarıdır, diğerleri bunlar olsun, bunlar yoksa aksiyon planlarına geç ayarlarıdır.

![]()

Domain Verification ile Domain Kontrolü

Bu özellik yine bir custom scan özelliğidir. Domain kontrolü yapmak için kullanılır.

Hata basarsa, sonuna .local eklenebilir.

Bu custom scan profil oluşturulduktan sonra custom altından kullanılır.

Monitors

Burada normalde Fortinac saatte bir tarama yapacak. (bu schedule’da ayarlanacak), fakat Notepad.exe custom’ı seçilir ve 15 saniye ile değiştirilir. Client networke dahil olduktan sonra Notepad çalıştırabilir, farkedilmesi 1 saat sürer.

Monitor özelliği, FortiNAC’ın agentlara bir bilgi göndermesini sağlar, sen bu profilleri monitor edeceksin, bu profillere kendi üzerinde bakacaksın ve monitör edilen profillerden biri 15 saniyeden fazla açık tutulursa saatte bir yapılan taramayı beklemeden sen bana o bilgiyi yollayacaksın diyor.

15 saniye sonra riskli olarak işaretliyor ya da karantina vlana alıyor.

Schedule

Scans menüsünde üst menülerde Schedule butonu bulunur. Buradan taramaların ne kadar sürede bir yapılacağı gibi süreyle ilgili ayarlar yapılır.

Oluşturmak için bir tarama profili seçilir ve Schedule ekranına girilir ve Add Schedule ile oluşturma sekmesine girilir.

Schedule Interval 1 Days-> Ne kadar sürede bir cihazda tarama yapacağının belirtili olduğu sekme burasıdır. Modify Schedule ile bu süre revize edilebilir.

Saatte bir kullanılabilir. Böylelikle saatte bir NAC, agentlarda taramayı triggerlıyor. Tüm menüler için ayar kaydedilir ve;

Schedule oluşturulur.

Tarama profilimi ve Schedule işlemi bittikten sonra bir üst menüye geçilebilir.

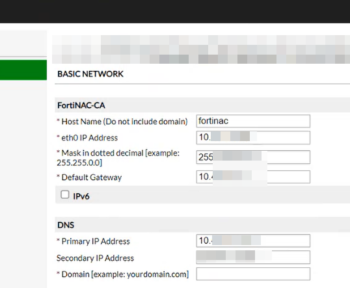

Configuration

General

Bir agent scan Configuration oluşturulur ve isimlendirilir, tarama profili bu configuration’a bağlanır.

Collect Application Inventory-> Clientlardan application inventory toplanacaksa bu seçilir. Uygulama envanteri toplama seçeneği.

Agent

Burada tüm cihazlar için Latest Persistent agent olarak değişiklik yapılması gerekmektedir. Bu ayar, Client’lar üzerinde latest persistent agent çalışacağının belirtildiği ayardır.

Son görünüm görseldeki gibi olmalıdır.

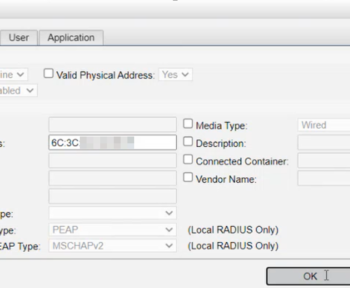

Policies

Daha önce oluşturulan BT kimliklendirme profiline yeni oluşturulan tarama profili eşlenir.

Kontroller

Hosts menüsü altından client’a sağ tıklayarak host health kontrolü yapılır;

ReScan yani yeniden tara çalıştırılır, bu sayede Notepad ve diğer ayarlar için tarama gerçekleştirir.

Sayfayı yenileyip yeniden host health kontrol edilir. Tarama sonucunun success olduğu görüntülenmelidir.

Bu makalede, FortiNAC üzerinde Endpoint Compliance tarama profilleri oluşturulup yapılandırılarak, kullanıcı cihazlarının güvenlik durumu kontrol altına alındı. Özelleştirilmiş tarama profilleri, antivirüs kontrolü, işletim sistemi doğrulaması, süreç ve regedit anahtarları takibi gibi detaylı güvenlik denetimleri sağlandı. Ayrıca, tarama süreçlerinin periyodik olarak çalışmasını sağlayacak şekilde schedule ayarları yapılandırıldı. Bu sayede, ağı kullanan cihazlar sürekli olarak kontrol edilerek riskli cihazlar izole edilebilir ve ağ güvenliği üst seviyeye taşınabilir.

FortiNAC’ın sunduğu bu esnek yapı, güvenlik politikalarının uygulanmasını otomatikleştirerek sistem yöneticilerine büyük kolaylık sağlar. “Endpoint Compliance” yapılandırması sayesinde, hem manuel kontrollerden kaçınılır hem de güvenlik açıkları anında tespit edilerek hızla müdahale edilebilir.

FortiNAC makale serisine genel bakış için FortiNAC’a Genel Bakış makalesini inceleyebilirsiniz. Haftaya görüşmek üzere.