Device Profiling

- IOT cihazlar kendilerini authenticate edemedikleri için device profiling rules tabı altında bir işlem yapılması gerekir.

Menü bu şekilde görüntülenmektedir. Burada cihaz profile’leri ilk kurulumdan default olarak eklenmektedir.

Örnek olması açısından Printer’lar profillenmek istenirse Printer(DHCP) kullanılabilir. İçeriği incelendiğinde;

- DHCP Fingerprinti üzerinden bilgi yakalarsa ve bu bilgide Printer imzası bulursa bu Printer’dır profilidir.

TCP Method’u ile 80,515,9100 printer portları kullanılarak da kontrol sağlanabilir.

- Burada ilgili portlar printerların açık portlarıdır, dolayısıyla Fortinac, bu portlar açıksa bu cihaz printer’dır demiş olur. Attribute’ların atamalarının yapıldığı kısım bu ekrandır.

- Burada birden fazla parametre kullanılarak da işlem yapılabilir. Hem DHCP fingerprint’i Printer diyorsa hem de ilgili portlar açıksa printera ata şeklinde bir konfigürasyon yapılırsa ve sonrasında kuralda bu profile kullanılırsa işlem tamamlanmış olur.

Custom bir Device Profiling Rule oluşturulmak istenirse, kullanılabilecek attribute’ların listesi aşağıda görüntülenmektedir.

Tüm bu attribute’lara göre custom işlemler yapılabilir.

Örnek olması açısında Fortinet için bir Custom Device Profile oluşturalım.

Registration seçiminde, cihazın sadece tanımlanmasına ihtiyaç varsa, işletilmesine ihtiyaç duyulmuyorsa Manual seçilebilir.

Burada kullanılacak cihazlar, hem kuralda işletilecek hem kullanılacak bu yüzden Automatic seçilir. IOT Cihazlar için default automatic seçilebilir. Bu şekilde, cihaz firewall olarak profilelenmiş olur, hem de kuralı varsa işletilebilir .

Type kısmında Firewall Type’ı default olarak gelmez, yeni bir type oluşturarak Firewall isimlendirmesi ile Firewall ikonu eklenebilir.

Burada kullanılan Type önem taşır çünkü kuralda kullanılacak değer Type değeridir.

İsimlendirme fortinet olarak girilir, profile enabled edilir ve type olarak Firewall seçilir.

Role olarak NAC-Default rolü kullanılabilir. Register işlemi Host view’e göre yapılacak, bu da default bırakılabilir. Bir group’a ekleme işlemi yapılmadı.

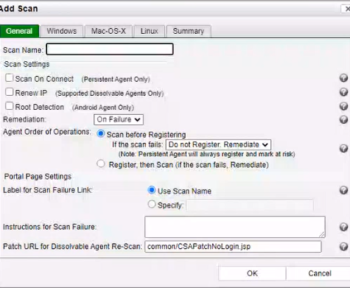

Rule Confirmation Settings olarak, Confirm Device on Connect işaretlenir, bu sayede cihaz bağlandığı zaman bu kuralı işlet işlemi yapılacaktır.

Methods ekranında Vendor Code ile işlem yapılacak olup, Fortigate cihazımızın ilk 6 hanesi kullanılarak Device belirtilebilir.

Bu menü AND metodu ile çalıştığından birden fazla attribute kullanılarak daha sıkılaştırılmış şekilde de çalıştırılabilir.

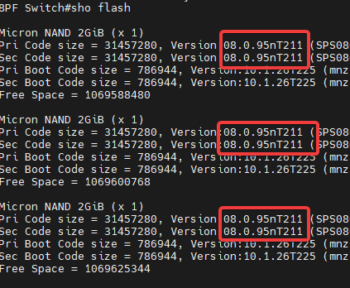

Örneğin SSH method’u kullanılmak istenirse, cihaza SSH ile bağlanarak bir komut çalıştırılıp, o komut karşılığında istenilen çıktıyla match olacak bir karşılık görülmesi halinde bu cihazın Fortinet olduğu anlaşılsın yöntemi işletilebilir.

İlk IOT cihazlarının devreye alınmasında, deviceların problem yaşamaması için Vendor OUI iyi bir yöntem olacaktır. Sonrasında aşamalı olarak metodlar eklenebilir.

TCP metodu eklenirken cihazların açık portlarını tespit etmek için; inventory menüsünden ilgili cihazın portu bulunarak Run FortiGuard IoT scan çalıştırılabilir.

- Tüm device profiling rule işlemleri tamamlandıktan sonra yine ilgili menüde Run ile çalıştırmak gerekir. Tüm cihazların profillendirilmesi bu sayede olur. Bir kere RUN ile çalıştırıldığında hepsini profillemeye başlayacaktır.

Test işlemlerini yaparken Inventory altından yine Device ve bulunduğu port bulunur. Test Device Profiling Rules çalıştırılır ve oluşturulan profile seçilir. Rule Matches görülmesi beklenmektedir. Bu işlem sonrasında FortiNAC profilleme yapıyor olacaktır.

User Host Profiles

Her şeyin bir profile’i olmalı. Daha önce başka menüde user bazlı ya da mac bazlı profillemeler yapıldı, sırada IOT device bazlı User Host Profiles oluşturma işlemi vardır.

Yeni oluşturulur, Fortinet_Device olarak isimlendirme yapılabilir.

Who/What By Attribute olarak, attribute’a girilir, burada Host bazlı menüden ekleme yapılacaktır.

Burada Device Type altından oluşturulan Firewall type’ı seçilir.

Nereden gelirse gelsin, typeı firewall olan cihazları bu profile ekle işlemi yapılmış olunur.

Network Access

Diğer adım olarak kural oluşturulacaktır. Device Type’ı firewall olanları, mgmt vlan’a at kuralı yazılmalıdır.

Policy eklerken Profile olarak oluşturulan fortinet_profile’i kullanılacaktır.

Network Access configuration olarak daha önce oluşturulan configurationlardan mgmt VLAN ID değerine sahip vlan kullanılır. Son adım olarak Firewallun bağlı olduğu portta nac aktif edilir yani NAC_Ports grubuna eklenir. Host altında cihazın macini aratıp Policy Detailsine bakılarak doğru kurala çarptığı teyit edilir.

Bu makalede FortiNAC üzerinde IoT cihazlarının doğru bir şekilde tanımlanması ve yönetilmesi için Device Profiling adımları detaylandırılmıştır. Device Profiling Rules, Custom Device Profile ve User Host Profiles yapılandırmaları sayesinde cihazlar doğru türde profillenmiş, VLAN atamaları ve erişim kuralları eksiksiz bir şekilde uygulanmıştır. Bu yapı, IoT cihazlarının bağlanmasını, doğru VLAN’a yönlendirilmesini sağlar.

Önümüzdeki hafta FortiNAC Sertifika İmzalama Ayarları makalesi ile tekrar buluşmak dileğiyle.

FortiNAC makale serisine genel bakış için FortiNAC’a Genel Bakış makalesini inceleyebilirsiniz. Haftaya görüşmek üzere.