IPS Nedir?

IPS ağa gelebilecek siber saldırıları engellemeye yarayan teknolojidir. Zararlı ve zararsız paketleri analiz etmek için geliştirilmiştir. Network trafiğini sürekli analiz eder ve güvenlik ihlallerini tespit ederek engellenmesi yönünde belli aksiyonlar alır.

Anormal durumlar farkettiğinde iletişimi keser, bağlantıyı sıfırlar ve saldırıyla ilgili bazı otomatik eylemler gerçekleştirir. Örneğin, bir saldırı tespit edildiğinde, sistem bu saldırıyla ilgili bir uyarıyı yöneticilere otomatik olarak iletebilir.

IPS’in Çalışma Prensibi

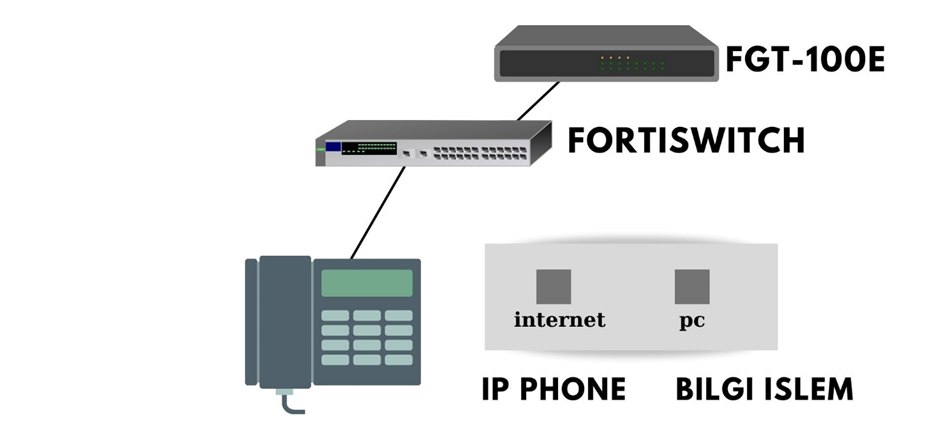

Firewall gibi IPS de kurumun iç ağı ile internet arasına yerleştirilerek bir engel görevi görür. Bir güvenlik katmanı olan IPS kaynak ile hedef arasındaki iletişimi daima kontrol eder. Inline çalışma prensibine sahiptir; trafiği kendi üzerinden geçirir. Bu durum gecikmelere sebep olur. Aynı zamanda CPU’yu yorar.

Donanım ve yazılım olarak kullanılabilir. Donanım olarak kullanıldığında sistemi ve ağları yavaşlatmadığı için bu yönüyle yazılımdan daha avantajlıdır.

IPS’in Saldırı Tespitinde En Verimli Kullanımı

IPS saldırı tespiti yaparken kendi veritabanını kullanır. Bilindik tehditleri ve davranış modellerini veritabanı ile karşılaştırarak saldırıları tespit etmeye çalışır. Veritabanında bulunan kural setleriyle eşleşen saldırıları bulduğunda trafiği reddeder ve durdurur.

Güncel saldırılara uyum sağlaması açısından IPS veritabanı sürekli güncellenmelidir.

IPS cihazı analizlerini hızla gerçekleştirse de zararsız trafiği saldırı olarak algılayıp kesinti yaratabilir(false positive), bu durum ağ performansında düşüşe yol açar. Bu yüzden IPS sisteminin doğru analiz yapması önemlidir.

IPS’in en yüksek verimle çalışabilmesi için network performansını azaltan saldırıları tespit etmeli ve aksiyon almalıdır. Siber saldırılar gerçek zamanlı olacağı için; aksiyon da en hızlı şekilde alınmalıdır.

Fortigate’in IPS Security Profile’inden bahsedebilmek için signature kavramı hakkında bilgi sahibi olmak gerekir. Signature kavramını açıklayıp, Fortigate IPS modülüne geçeceğiz.

Signature: Signature IPS/IDS için yazılmış kurallar bütünüdür. Zararlı tespit edilirken IPS bu kurallara bakarak karar alabilir. Daha önce oluşmuş bir saldırının özellikleri baz alınarak oluşturulabilirler.

Yazılan imzalar sonucunda tetiklenen kurallar

- True Positive: Gelen alert gerçekten sorunu doğru algılayıp o sorun oluştuğu için gelmiştir.

- False Positive: Gelen alert sorunsuz bir trafiği sorunlu sanıp kesmiştir. Yanlış bir karar almıştır. Bu tarz alertler doğru bir trafiği blocklayacağı ve CPU tüketeceği için oluşmasından memnun kalmayız.

- True Negative; Gelen alert sonucunda trafiğin sorunsuz olduğuna karar kılmıştır ve trafik gerçekten sorunsuzdur.

- False Negative; Gelen trafik sorunlu bir trafiktir ve sorunsuz olduğuna karar verip trafiği kabul eder. En istenmeyen durum budur çünkü zararlı kabul edilmiştir fakat farkedilmemiştir.

Fortigate IPS Security Profile

Intrusion Prevention; Fortigate üzerinde gerçekleştirilen saldırıları ve zararlı trafiği analiz etmede ve aksiyon almada destek aldığı bir security profile özelliğidir.

IPS firewall’da en çok memory tüketen teknolojilerden biridir. Bu yüzden uzun süre test süreci gerçekleştirip daha sonra en doğru şekilde konfigüre edilmesi IPS’in en yararlı kullanımı olacaktır. IPS’in kullanılacağı policy için en özelleştirilmiş şekilde yapılandırılır. Bu yüzden IPS’in default oluşturduğu profilleri kullanmak tercih edilmemelidir.

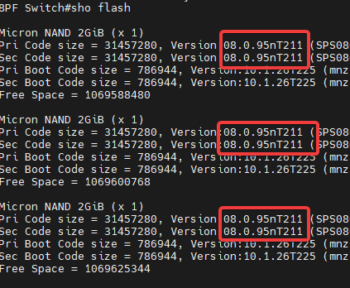

IPS’in güncel olarak 15.000den fazla imzası vardır. Bu şu anlama gelir; IPS profili uygulandığı policy’de 15.000’den fazla imzayı analiz edecektir. Bu durum firewallu çok yoracaktır.

Bu imzaların tamamını bir profilde uygulamak verimli bir kullanım şekli olmayacaktır. Bunun yerine servis ya da uygulama bazlı filtrelemeler yapmak ve profili olabilidiğince özelleştirmek tercih edilen bir yöntemdir.

Örneğin local networkte çalışan bir web server için yapılandırılan policy’de yalnızca http https servislerine ait imzaların bulunduğu bir profil oluşturup bunu uygulamam daha verimli olacaktır.

IPS Profili Yapılandırma

Varsayılanda bu özellik açık olarak gelmez, System->Feature Visibility menüsü altından enable edilmelidir.

Feature Visibility menüsünde Intrusion Prevention’ı Enable ettikten sonra security profiles altında Intrusion Prevention özelliği bir menü olarak aktif olur.

Bir IPS profili oluştururken Intrusion Prevention menüsüne girilir ve yeni bir ıps profili oluşturma tab’ı açılır. Bu sayfadaki ayarlar;

- Block Malicious Urls: Fortigate, içerisinde bir exploit URL veritabanı barındırır. Bu özelliği etkinleştirerek zararlı URL’leri bu veritabanıyla karşılaştırabilir ve engelleyebilirsiniz.

- IPS Signatures and Filters: İmza ve filtre bazlı aksiyonlar alabileceğimiz menü.

IPS Signatures and Filters

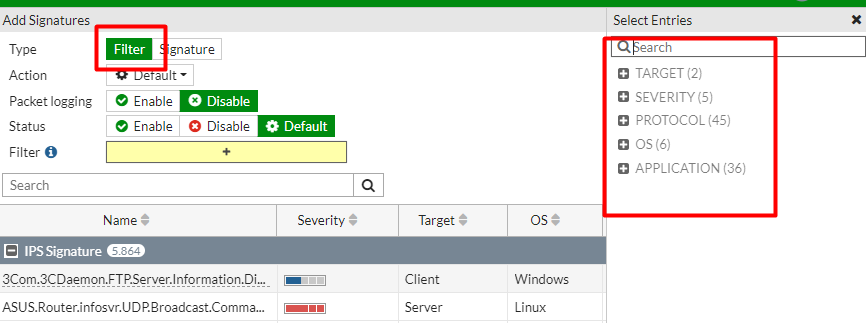

İmza ya da filtre bazlı profiller oluşturmak için Create New diyerek yeni tab açılır.

Bu menü altında gelen başlıkların anlamları;

Type: IPS modülünde iki çeşit kısıtlama yapılabilir. Filter ya da Signature bazlı kısıtlama seçimi yapılır.

1)Filter

- Target: Hedefe yönelik imzalar, client veya server gibi seçeneklere göre filtrelenebilir

- Severity: İmzalar, kritiklik veya önem seviyelerine göre filtrelenir. Örnekte sadece critical severityde olan imzalar için aksiyon alınmıştır.

- Protocol: Protokollerle filtreleme yapılır. Örnek bir web server için yapılandırıldığından web protokolleri olan http ve https’i filtreleyip aksiyon alınacaktır.

- OS: İşletim sistemleriyle ilgili imza filtreleme yapılır ve bunlarla ilgili de aksiyon alınır.

- Application: Uygulamalar için filtreme yapıp aksiyon alınır.

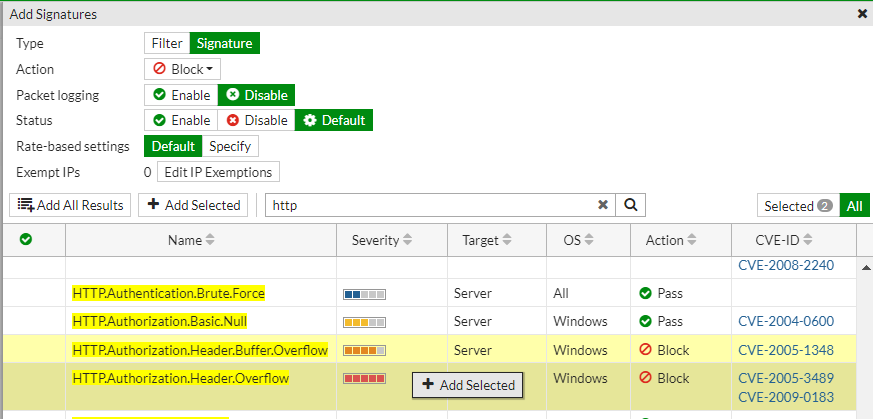

2)Signature

Bu seçenek, tüm imzaları filtreleme yapmadan görüntülemenizi sağlar. Genelde filtreleyerek kullanmak daha kolaydır. Ancak filtrelerde yer almayan bir uygulama için aksiyon almanız gerekiyorsa, buradan arama yaparak imzaları seçebilirsiniz. İmzaları seçtikten sonra sağ tık yaparak ‘Add Selected’ butonunu açabilirsiniz. Bu yöntemle imzaları seçmiş olursunuz.

Action

- Allow: Trafiğin geçişine izin verir ve log tutmaz.

- Monitor: Trafiğin geçişine izin verir ve log tutar.

- Block: Zararlı trafiği engeller ve trafiğin loglarını tutar.

- Reset: Zararlı trafik karşısında trafiği resetler. Tekrar aynı trafik isteği gelirse firewall bunu kaçırabilir.

- Default: Bu seçenek, Fortigate veritabanında imzayla ilgili tanımlı aksiyonu uygular.

- Quarantine: Zararlı trafiği gönderen kaynak IP adresini belirtilen süre boyunca karantinaya alır.

Packet Logging: Bu butonu etkinleştirerek analiz edilen paketlerin loglarını alabilirsiniz. Özellik aktif hale getirildiğinde, Wireshark için pcap formatında çıktı oluşturabilirsiniz.

Status: Eklenen imzanın aksiyonunu aktif etmek için enable, devre dışı bırakmak için disable seçilmelidir.

Yukarıdaki örnekte sunucuların http https servislerine gelen kritik seviyedeki imzaları filtreledik.

Bu imzalar için block aksiyonu aldık ve packet logging’i enable ettik. Status’u enable ederek IPS profilimizin imza kısmını tamamlıyoruz.

Daha sonra yapılandırılan IPS profili bir policy’de uygulanır. Policy olmadan oluşturulan IPS profili çalışmaz.

Dış ağdan, lokal ağdaki web servera gelen client’lar için oluşturulan policy’de özel IPS profilini uygulamak cihaz için verimli olacaktır.

Diğer hafta yeni bir makale serisi ile Networksel’de görüşmek dileğiyle..